Użytkownicy LastPass powinni zmienić swoje główne hasło w następstwie ostatniego ataku hakerskiego, szczególnie jeśli to hasło główne jest słabsze niż powinno. W poniedziałek LastPass ujawnił, że padł ofiarą ataku hakerskiego, który naruszył adresy e-mail, przypomnienia o haśle i inne informacje. Jednak hakerzy nie

Dropbox oferuje dodatkową funkcję, która zapewnia bezpieczeństwo Twojego konta, ale musisz ją włączyć: weryfikację dwuetapową. Dla każdego nowego urządzenia, którego używasz do uzyskania dostępu do strony internetowej lub usługi Dropbox, musisz podać swoje obecne hasło i kod zabezpieczający za pomocą tej nowej metody. Oto jak to skonfig

W czwartek Facebook ogłosił nowy proces sprawdzania zabezpieczeń w licytacji, aby pomóc użytkownikom w zabezpieczeniu kont. Nowa funkcja jest obecnie rozwijana na wszystkich kontach użytkowników, ale jeśli odwiedzisz tę stronę, możesz spróbować uzyskać dostęp do nowej funkcji sprawdzania bezpieczeństwa już teraz. W przeciwnym ra

Po raz pierwszy zostałem zablokowany z mojego konta e-mail - ponieważ genialnie zdecydowałem się włączyć uwierzytelnianie dwuskładnikowe - było, gdy byłem w Barcelonie. Byłem otoczony Wi-Fi, ale nie miałem przy sobie telefonu. Moja strona logowania na e-mail poprosiła mnie o kod weryfikacyjny, który ze względów bezpieczeństwa mógł zostać wysłany tylko przez SMS lub telefon. Naturalnie wpadałem

Jedną z nowych funkcji, które można znaleźć na OnePlus 2, który jest reklamowany jako kolejny znak na liście kontrolnej "2016 flagowego zabójcy", jest nowy czytnik linii papilarnych. I choć jest to miłe uzupełnienie, początkowy proces konfiguracji urządzenia całkowicie go pomija. Oznacza to,

Od dłuższego czasu wyrywam sobie włosy z małego, ale dokuczliwego problemu: za każdym razem, gdy odwiedzam witrynę iCloud.com w przeglądarce na komputerze, muszę przeskakiwać przez obręcze, aby "zweryfikować" moją tożsamość. To dlatego, że włączyłem uwierzytelnianie dwuskładnikowe na moim koncie Apple. To wspaniale - nie

AgileBits, twórcy popularnej aplikacji zarządzającej hasłami 1Password, wprowadził swoją funkcję Strażnicy do iOS. Wcześniej dostępny na stronie internetowej firmy i aplikacji na komputery Mac, Watchtower został po raz pierwszy zaprojektowany do sprawdzania loginów na swoim koncie przeciwko usługom, na które wpływ miał błąd Heartbleed na początku 2014 r. Szybko do dziś, a

Przed ostatnią wersją Androida istniała tylko jedna opcja zabezpieczania zakupów w Google Play: wpisanie hasła. Ale jeśli używasz Androida 6.0 Marshmallow - na urządzeniach takich jak Nexus 5X lub Nexus 6P - zyskasz możliwość uwierzytelniania za pomocą odcisku palca. Korzystanie z odcisków palców jest szybsze niż wpisanie skomplikowanego hasła i daje ostateczną decyzję o zakupie, jeśli udostępniasz konto komuś innemu. Oto jak to skonfigu

Ci z was, którzy korzystają z LinkedIn, mogą chcieć wzmocnić swoje bezpieczeństwo. 18 maja profesjonalna witryna społecznościowa stwierdziła, że ponad 100 milionów kombinacji e-maili i haseł członków zostało zhackowanych podczas naruszenia danych w 2012 r. W Internecie. W tym samym wyłomie hakerzy ukradli i publicznie wydali w tym roku oddzielny zestaw 6, 5 miliona zaszyfrowanych haseł. W środę LinkedIn wy

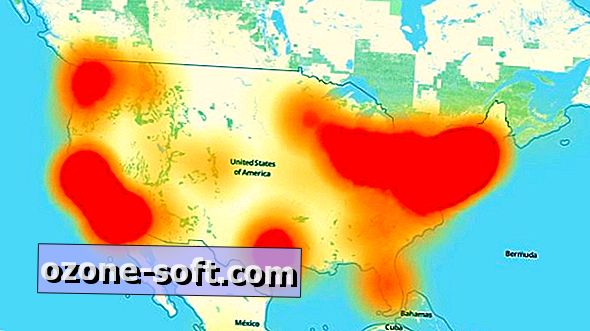

W piątek wielu internautów w USA nie mogło dotrzeć do Twittera, ale to był dopiero początek. W końcu dowiedzieliśmy się, że to dlatego, że hakerzy narazili na szwank tysiące kamer i rejestratorów podłączonych do Internetu, tworząc rozległy botnet małych komputerów, które wykonały licytację hakerów. Atakujący użyli tych

Jeśli w piątek byłeś w pobliżu Internetu w USA, prawdopodobnie zauważyłeś, że kilka twoich ulubionych stron internetowych nie działało przez większą część dnia. Teraz eksperci mówią, że to wszystko, ponieważ tysiące urządzeń - takich jak rejestratory i kamery podłączone do sieci - zostało zhakowanych. Gdy hakerzy mieli kontro

Atak złośliwego oprogramowania Gooligan na urządzenia z Androidem zainfekował ponad milion kont Google i powiększył się o 13 000 nowych użytkowników dziennie. Dotyczy to urządzeń z Androidem 4 (Jelly Bean, KitKat) i Androidem 5 (Lollipop), według Check Point. Gooligan rozprzestrzenia się za pośrednictwem aplikacji z zewnętrznych sklepów z aplikacjami i złośliwych linków w wiadomościach typu phishing. Pobiera rootkita w

Jest to o tej porze roku: wkrótce zaczniemy przeszukiwać internet, aby znaleźć najniższe ceny świątecznych prezentów. Jako doświadczony sklep internetowy możesz odwiedzić wiele stron internetowych, by znaleźć najlepszą ofertę, zwykle tworząc konta za pomocą karty kredytowej i innych danych osobowych. Ale kiedy przyc

Pomimo codziennych ataków hacków, naruszeń bezpieczeństwa danych i ataków złośliwego oprogramowania, miliony użytkowników Internetu nadal odmawiają podjęcia podstawowych środków bezpieczeństwa, które mogą sprawić, że ich konta będą prawie nieprzepuszczalne - i bezproblemowe. Rozważ aktualną sytuację w iCloud. Grupa hakerów nazywaj

Obecnie jednym z największych twórców tajnych informacji na świecie jest WikiLeaks. W ciągu ostatnich 11 lat grupa twierdzi, że wydała ponad 10 milionów tajnych dokumentów rządowych za pośrednictwem swojej strony internetowej. Wycieki sięgają od filmu przedstawiającego amerykański helikopter Apache w czasie wojny w Iraku i zabijającego dwóch dziennikarzy po e-maile od Demokratycznego Komitetu Narodowego, w którym ujawniono domniemane niewłaściwe zachowanie podczas kampanii prezydenckiej w 2016 roku. W dniu 7 marca 201

Dzięki technologii coraz bardziej powiązanej ze wszystkimi aspektami biznesu, CNET @ Work może pomóc - prosumentom małym firmom zatrudniającym mniej niż pięciu pracowników - zacząć. Zdrowy rozsądek idzie tak daleko i musisz się upewnić, że najlepsze praktyki związane z bezpieczeństwem nie idą jednym uchem, a drugie nie. Oto twój plan at

Zgodnie z pierwszym zgłoszeniem The Next Web, członek Reddit odkrył, że link do WhatsApp jest dzielony w mediach społecznościowych i między użytkownikami WhatsApp. Użytkownicy, którzy odwiedzą zły link, mają możliwość zainstalowania wersji aplikacji WhatsApp w różnych kolorach. Zamiast tego ci, którzy postępują zgodnie z instrukcjami, kończą instalowanie adware na swoim komputerze. Jeśli nie zwracasz na

Jest to aktualizacja wpisu, który napisałem po raz pierwszy w 2014 r., A następnie zaktualizowany w 2015 r. Pozwól, że wyjaśnię z góry, że konkretnie mówię o oprogramowaniu antywirusowym innej firmy, a nie o zabezpieczeniach wbudowanych w system Windows. I jak przeczytacie poniżej, są narzędzia bezpieczeństwa, które obejmuję - tylko nie to, czego można się spodziewać. Od lat jestem tech

Tak jakby ostatnie oznaki ransomware nie były wystarczające, aby utrzymać cię w nocy, naruszenia haseł nadal dostarczają wiadomości. W maju na przykład centrum badań nad bezpieczeństwem MacKeeper poinformowało, że w Internecie pojawiła się ogromna baza skradzionych haseł. I chociaż składał się w dużej mierze z haseł pochodzących z różnych źródeł, wiele z nich lat, ich nowo odkryta dostępność - i konglomeracja w jedną kolekcję - budzą niepokój. To także powód do działania. Cho

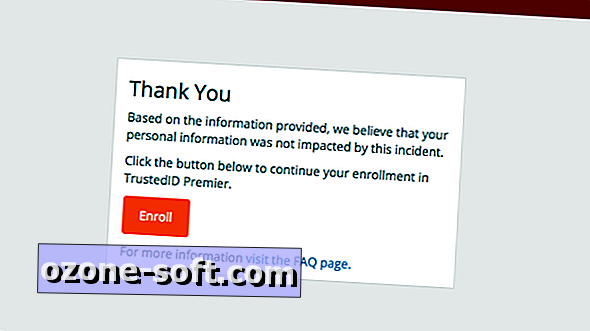

Wiadomość od wydawcy, 8 września : sprawdzanie poprawności przez Equifax wydaje się być zepsute . Zalecamy, aby każdy, kto posiada historię kredytową, zakładał, że został dotknięty. Jedno z największych naruszeń bezpieczeństwa danych w historii sprawiło, że 143 miliony osób zastanawiało się, czy ich wysoce osobiste dane zostały ujawnione hakerom. Na razie Equifax nie

Komentarz edytora, 11 września 2017 r . : Zalecamy, aby każdy, kto posiada historię kredytową, zakładał, że został dotknięty przez hakera, ponieważ narzędzie Hack-Checker Equifax okazało się niewiarygodne w naszych testach. Ponadto wykazano, że witryna internetowa Equifax's freeze-freeze może być hackowana - informuje ZDNET. Ocena wiarygod

Od czasu, gdy Equifax odkrył, że jego baza danych została naruszona do dnia, w którym publicznie ogłosiła włamanie, minęło sześć tygodni. Firma prawdopodobnie przygotowuje się do jednego z najgorszych naruszeń danych w historii Ameryki, w tym do stworzenia narzędzia, które pozwoli każdemu dowiedzieć się, czy zostały one dotknięte przez hack. To narzędzie może

Zagrożenia bezpieczeństwa mają różne kształty i rozmiary. Zapewne słyszałeś o wirusach, trojanach, keyloggerach, a ostatnio o ransomware. Chcesz wiedzieć, co mają ze sobą wspólnego? Wszystkie mogą być wynikiem phishingu. Samo słowo jest homofonem; hakerzy używają przynęty - zazwyczaj w formie pozornie legalnego pliku lub linku - do "phishingu" dla ofiar. A ponieważ przynę

Warto chronić się podczas robienia zakupów online, aby nie dostać więcej, niż się spodziewali. W przypadku głośnych naruszeń danych, które mogą potencjalnie wpłynąć na miliony ludzi, oto kilka wskazówek dotyczących konkretnych kart, o których należy pamiętać przy wirtualnym przesuwaniu plastiku. Podstawy Użyj karty

Święto Dziękczynienia to czas, w którym rodzina zbiera się przy stole. Jeśli jesteś technikiem rodziny, przygotuj się na ucztę pytań bezpieczeństwa. Biorąc pod uwagę feerię głośnych hacków w ciągu ostatniego roku, możesz założyć się, że krewny wprowadzi cyberbezpieczeństwo w stosunku do indyka i sosu. Wraz z połową amerykańs

W wielu nowoczesnych procesorach odkryto dużą lukę w zabezpieczeniach, która może umożliwić hakerom dostęp do danych - hasła, klucze szyfrujące i inne informacje, które chcesz zachować jako prywatne - przechowywane w chronionej pamięci jądra komputera, telefonu lub tabletu. Znane pod imieniem Spectre i Meltdown, wady wpływają na układy Intel i Arm. Intel, konkuren

Jest to sezon podatkowy, co oznacza, że jest to również sezon oszustwa podatkowego. Każdego roku nikczemne osoby i grupy okradają podatników i rząd Stanów Zjednoczonych z milionów dolarów, używając technik i technologii, które rozciągają się od starej szkoły do najnowocześniejszych. W tym roku nie jest inac

Przepraszam za to, że ostatnio czuję się trochę obłędny w Internecie. Zaledwie tydzień mija bez wiadomości o poważnych naruszeniach bezpieczeństwa, włamaniach i innych problemach bezpieczeństwa. A jeśli podążysz za "Security Twitter", luźnym amalgamatem ekspertów i komentatorów opowiadających o najnowszych oszustwach i lukach w zabezpieczeniach, może się okazać, że nadszedł czas, by całkowicie odłączyć się od sieci. Ludzie mają swoje własne me

Unia Europejska ma nową ustawę o książkach dotyczących ochrony prywatności danych. Jest to ogólne rozporządzenie w sprawie ochrony danych, zwane częściej GDPR. W ten piątek wejdzie w życie w 28 państwach członkowskich UE. Ustawa zmienia zasady dotyczące firm, które gromadzą, przechowują lub przetwarzają duże ilości informacji na temat mieszkańców UE, wymagając większej otwartości w odniesieniu do posiadanych danych i osób, którym je udostępniają. To znaczy, że ty, Facebook.

Solidna rada dotycząca konfigurowania nowego routera bezprzewodowego lub sieci Wi-Fi w domu to ochrona hasłem. Ustaw bezpieczne hasło za pomocą Wi-Fi Protected Access 2 (WPA2) i udostępniaj je tylko zaufanym. Ponieważ standard WPA2 stał się dostępny w 2004 roku, był to zalecany zestaw dla bezprzewodowych sieci lokalnych wszędzie - i uważano, że jest względnie bezpieczny. To powiedzia

Po niewłaściwym umieszczeniu telefonu na około 24 godziny, a następnie szczęśliwym ponownym połączeniu się z nim, nauczyłem się kilku lekcji na temat zabezpieczania iPhone'a (930 USD w sklepie Amazon). Te wskazówki pomogą nie tylko zachować bezpieczeństwo danych w trudnych chwilach, w których Ty i Twój iPhone są oddzieleni, ale także pomogą Ci wyśledzić utracony iPhone. Weźmy się za to. 1.

Dobre wieści wszyscy! Czy pamiętasz ostrzeżenie o ponownym uruchomieniu komputera FBI w odpowiedzi na rosyjskie złośliwe oprogramowanie VPNFilter? Okazuje się, że jest gorszy niż pierwotnie sądzono, a o wiele więcej osób będzie musiało zrobić o wiele więcej, niż tylko zrestartować swoje routery. Według nowego r

Dashlane jest obecnie jednym z najpopularniejszych menedżerów haseł, ale jest także jednym z najdroższych. Wraz z nadejściem wersji 6 firma podwyższyła o 50 procent cenę subskrypcji Premium: teraz kosztuje 60 USD rocznie. Przeczytaj więcej: Najlepsi menedżerowie haseł na 2018 Jeśli myślisz, że nadszedł czas, aby przejść do bardziej przystępnego menedżera haseł, masz szczęście: nie jest to zbyt skomplikowane, aby wykonać ruch. Dashlane przechowuje w

Jeśli to czytasz, najprawdopodobniej Twoje dane osobowe są dostępne dla publiczności. A przez "publiczny" mam na myśli każdego na całym świecie. Aby dojechać do domu w tym miejscu, daję ci wystawę A: Wcześniej w tym tygodniu Facebook znalazł się pod ostrzałem, gdy okazało się, że dane ponad 50 milionów użytkowników Facebooka trafiły w ręce brytyjskiego Cambridge Analytica, który podobno wykorzystał aby lepiej kierować reklamy polityczne do kampanii Trumpa podczas wyborów prezydenckich w 2016 roku. Podczas gdy cały artykuł

Firma Apple w środę zaktualizowała swoją witrynę dotyczącą prywatności, dodając szczegóły dotyczące systemu iOS 12 oraz możliwość pobierania przez użytkowników więcej danych powiązanych z identyfikatorem Apple ID. W maju Apple umożliwiło użytkownikom w UE pobieranie własnych danych. Jednak dzięki aktuali