Facebook bił w prasie za rozczarowujące wyniki finansowe i spadek cen akcji. Ale raporty o śmierci sieci społecznościowej są nieco przedwczesne. W końcu miliard użytkowników to nic, do kichania. Nawet jeśli tylko połowa z tych osób zapisuje się na swoich kontach na Facebooku każdego dnia, jak twierdzi firma, jest to dużo gałek ocznych, na których można wyświetlać reklamy. Założę się, że naw

To może się zdarzyć w każdej chwili, a może już ma: jesteś w autobusie grając w Angry Birds lub przeglądasz Facebooka na telefonie, gdy ktoś porywa twój telefon, wysuwa się z drzwi i wyślizguje się z tłumu. Albo, co gorsza, złodziej odbiera telefon od ciebie na muszce. Jednak zdarza się, że nie ma regresu. Twój telefon zni

Facebook "lubi" oznacza pieniądze. Osoby i firmy wszystkich typów - zgodne z prawem i inne - używają różnych technik, aby przekonać Cię do kliknięcia tego wszechobecnego przycisku kciuka w górę. Błaganie o "polubienie" Facebooka stało się epidemią. "Jeśli dostanę milion lajków, wyleczę się z mojej śmiertelnej choroby i będę mógł zrealizować mój plan pewnej broni dla pokoju na świecie!" "Jeśli nie podo

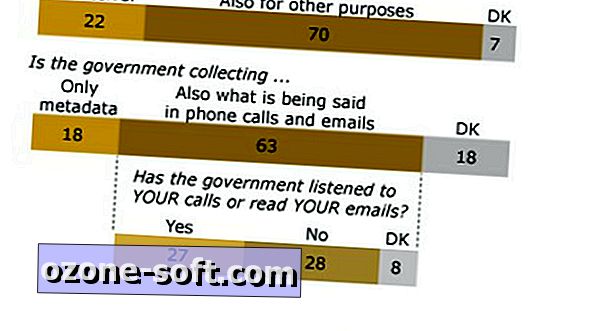

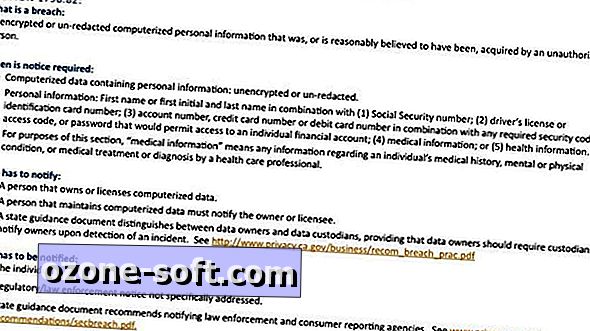

Przepaść między technologią a prawem wciąż się poszerza. Z jednej strony mamy ogromne zasoby danych osobowych utrzymywane przez używane przez nas usługi internetowe oraz zaawansowane narzędzia analityczne, które firmy stosują do zarabiania na tych danych. Z drugiej strony obrońcy prywatności szukają ochrony prawnej przed niewłaściwym wykorzystaniem tych prywatnych danych - zarówno przez agencje rządowe, jak i firmy. Niezależnie od te

Twój aparat został skradziony. Przeciągnij obraz, który zrobiłeś za pomocą urządzenia, na stronę internetową, a bezpłatna usługa wyszukuje popularne strony z zdjęciami dla innych zdjęć zrobionych tym aparatem. Jeśli złodziej zamieścił zdjęcie zrobione aparatem na swoje konto osobiste, zostaje zerwany. Twój laptop, smart

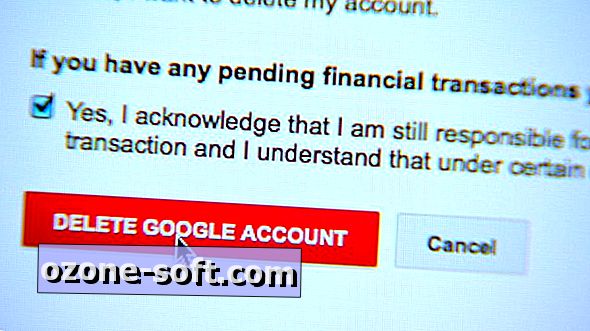

Kiedy idę do lokalnego sklepu z kanapkami, nie obchodzi mnie, czy osoba przyjmująca moje zamówienie zna moje urodziny lub nazwisko panieńskie mojej matki. Dlaczego więc Google lub inna witryna, z którą się rejestruję, muszą wiedzieć o mnie tyle? Zwłaszcza biorąc pod uwagę, że firma prawdopodobnie będzie wymieniała i sprzedawała informacje stronom trzecim, które agregują, analizują, przepakowują i odsprzedają. Nie ma nic nowego w c

W zeszły piątek czytelnik o imieniu Peter skontaktował się ze mną w sprawie zawiadomienia, które pojawiło się, gdy próbował zalogować się na swoje konto Marriott Rewards. Powiadomienie wskazywało, że ktoś próbował włamać się na konto i powinien zmienić swoje hasło. Peter zainicjował czat na żywo z działem pomocy Marriott i otrzymał następujące informacje: "Niedawno podjęto próby uzyskania nieautoryzowanego dostępu do niewielkiej liczby kont internetowych członków. Zachęcam do odwiedzenia witryny

Największym zapisem w szyfrowaniu oferowanym przez wiele usług przechowywania w chmurze jest to, że sama firma może odszyfrować dane. Darmowy zaszyfrowany notatnik internetowy ProtectedText twierdzi, że nie może odszyfrować tekstu, który zapisujesz na swoich serwerach. Ponadto ProtectedText nie wymaga rejestracji, a firma obiecuje, że nie będzie Cię śledzić. Nie wyświetl

Która jest najbezpieczniejszą przeglądarką? Pod względem prywatności odpowiedzią może być Internet Explorer. Zgodnie z analizą porównawczą NSS Labs 2013 Browser Security Comparative: Privacy (PDF), Internet Explorer szczypie Firefox i Chrome, blokując domyślnie większość plików cookie stron trzecich i oferując wbudowaną listę kontroli śledzenia. Pod względem bezpiec

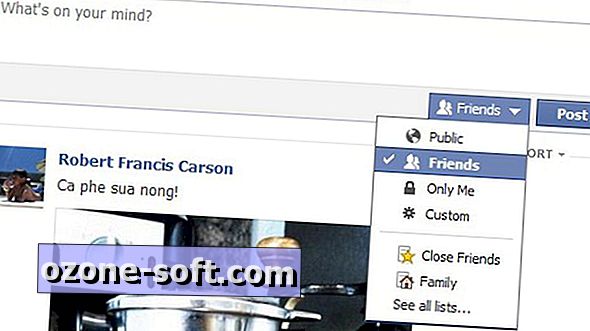

Jeśli chcesz całkowicie dostosować swoją prywatność na Facebooku, musisz przejść przez 40 wpisów, z których wiele zawiera instrukcje dotyczące zmiany pojedynczego ustawienia. Czy nie wolałbyś spędzać czas na Facebooku udostępniając zdjęcia z fast-foodowego lunchu lub oglądając filmy z zrzędliwych kotów? Jeśli tak, możesz po

Masz kilka opcji ochrony prywatności Twoich wyszukiwań w Internecie. Możesz wylogować się z konta Google, zanim skorzystasz z wyszukiwarki Google. Możesz użyć alternatywnej przeglądarki, aby oddzielić swoje wyszukiwania od głównej przeglądarki. Możesz też skorzystać z usługi takiej jak Duck Duck Go. Jeśli jesteś na

Firma Apple opublikowała w czwartek aktualizacje dla stron, liczb i keynote. Aktualizacja zawiera poprawki błędów i ulepszenia funkcji aplikacji na iOS, OS X i iCloud.com. Jedną z takich funkcji zawartą w aktualizacji była możliwość zabezpieczyć hasłem określonych dokumentów. Dodając dodatkową warstwę ochrony do dokumentu z hasłem, zapewnia poufność informacji tylko tym, dla których jest przeznaczona. Dodanie hasła do do

Przynajmniej jeden wielki pośrednik danych uważa, że jestem Azjatką, która jest właścicielem kota i łodzi i uwielbia podróżować. Brzmi jak ktoś, kto prowadzi znacznie ciekawsze życie niż ja. To jest profil Acxiom ujawniony, kiedy podłączyłem moje nazwisko, adres i inne informacje do bezpłatnej usługi AboutTheData.com brokera danych. We

Facebook ma wiele funkcji, które mogą być trudne do utrzymania. Nawet doświadczeni użytkownicy portali społecznościowych mogą czasem otrzymać post, udostępnić lub wykonać inne czynności, które nie są całkiem odpowiednie. Gdy jedno z twoich działań na Facebooku nie wychodzi tak, jak się spodziewałeś, skorzystaj z jednego z wielu narzędzi do zarządzania i edycji usługi, aby przeprowadzić naprawę błędnych aktualizacji statusu, wiadomości i innych udziałów. Dostosowywanie na osi czasu N

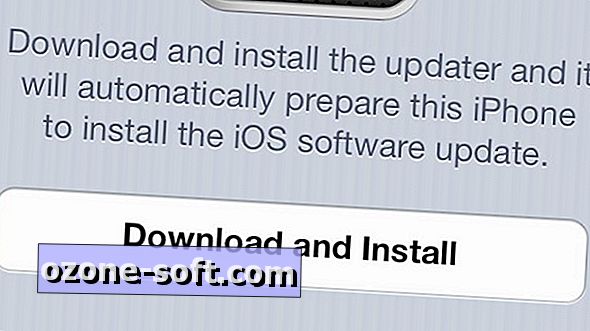

Jeśli nie zaktualizowałeś jeszcze swojego iPhone'a, iPada lub iPoda touch na iOS 7, mam tylko jedno pytanie: na co czekasz? To nie znaczy, że nowa wersja mobilnego systemu operacyjnego Apple jest idealna. Oto cztery ustawienia prywatności iOS 7, które możesz chcieć przejrzeć. 1. Wyczyść i wyłącz częste lokalizacje Niektórzy ludzie nie mają nic przeciwko temu, że Apple śledzi ich lokalizację i zachowuje historię miejsc, w których używa urządzeń z iOS 7. Reszta z nas musi wyłą

Facebook może być świetnym narzędziem. Możesz korzystać z sieci społecznościowej, aby dogonić starych znajomych, poznać nowych i zachować katalog online swojego życia. Są jednak i pewne wady. Poza tym, że musisz poradzić sobie z tymi przyjaciółmi, którzy czują potrzebę aktualizowania swojego statusu dla każdej małej rzeczy, jedną z najbardziej irytujących rzeczy na Facebooku są niekończące się zaproszenia na aplikacje i wydarzenia. Siedem wskazówek dotyczący

Ponieważ coraz więcej aplikacji integruje się z Facebookiem, a każda aplikacja udostępnia większą część aktywności online na osi czasu, z pewnością będą to informacje, których nie chcesz udostępniać. Na szczęście możesz szybko usunąć aktywność - takie jak przeczytane artykuły, słuchaną muzykę, opublikowane komentarze, a nawet kamienie milowe - za pomocą aplikacji Facebook. Musisz przejść do swojego pr

Okresowa edycja uprawnień do konta Google to dobry sposób na zapewnienie bezpieczeństwa konta. W ten sposób możesz wyświetlić aplikacje, którym przyznano Ci uprawnienia dostępu do Twojego konta Google (i twoje dane osobowe). Zawsze możesz monitorować i edytować uprawnienia konta Google ze strony internetowej lub jeśli jesteś użytkownikiem Androida, możesz to zrobić bezpośrednio z urządzenia. Nie musisz pobier

Facebook trzyma się Ciebie. Zobacz, kiedy znajomy wysyła prywatną wiadomość, otrzymujesz powiadomienie w swoim kanale Wiadomości (które, jeśli jesteś jak niektórzy ludzie, których znam, nigdy nie zawracasz sobie głowy sprawdzaniem). W zależności od ustawień możesz również otrzymać wiadomość e-mail. Co się stanie, gdy

Badanie Avast od producenta oprogramowania antywirusowego sugeruje, że opcja przywracania ustawień fabrycznych wbudowana w system operacyjny Android nie jest skuteczna w usuwaniu danych osobowych ze starych urządzeń. Firma zakupiła 20 używanych smartfonów z systemem Android w serwisie eBay i była w stanie odzyskać ponad 40 000 zdjęć, 750 wiadomości e-mail i wiadomości tekstowych oraz 250 kontaktów, wraz z tożsamościami czterech poprzednich właścicieli urządzeń, a nawet wypełnioną aplikację kredytową. Co gorsza, pracownicy

Niedawno administracja usług ogólnych wysłała ostrzeżenie e-mail do użytkowników systemu zarządzania nagrodami (SAM), informując, że luka w zabezpieczeniach dotyczyła nazw użytkowników, numerów identyfikacyjnych podatników (TIN), numerów informacji partnerów marketingowych i konta bankowego informacje do "[r] egowanych użytkowników SAM z uprawnieniami administratora podmiotu i uprawnieniami do rejestracji podmiotów delegowanych." Zawiadomieni

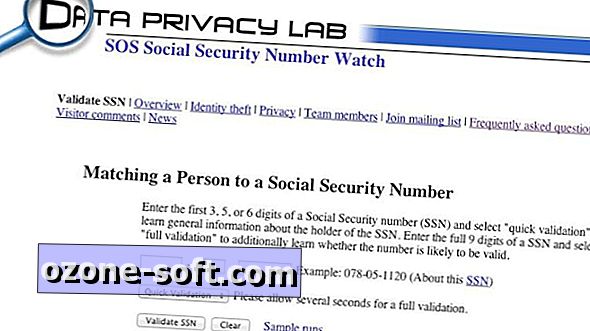

Złodzieje tożsamości są bardziej aktywni niż kiedykolwiek wcześniej. W 2012 r. Federalna Komisja ds. Handlu otrzymała ogółem ponad 2 miliony skarg konsumenckich, a po raz 13 z rzędu najczęściej kradzieżą tożsamości była najczęściej spotykana kategoria reklamacji: 369, 132 zgłoszeń o kradzieży tożsamości dodano do FTC's Consumer Sentinel Network w ciągu roku, wzrost o ponad 30 procent od 2011 roku. W ubiegłym tygodniu FTC

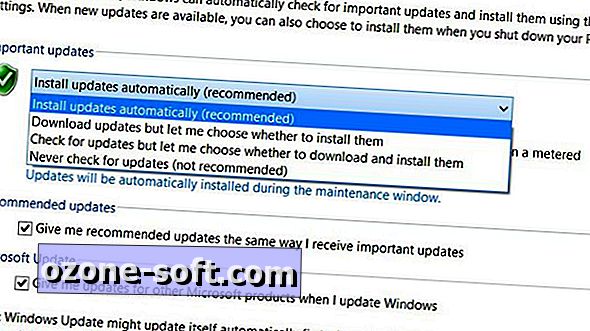

Ryzyko, że komputer podłączony do Internetu zostanie zainfekowany złośliwym oprogramowaniem, nigdy nie zostanie zmniejszone do zera. To tylko rodzaj oprogramowania, w którym występują błędy. Tam, gdzie występują błędy w projektowaniu oprogramowania, są ludzie, którzy wykorzystają te błędy na swoją korzyść. Najlepsi użytkownicy

Dwa miesiące po wprowadzeniu dwuskładnikowej weryfikacji dla użytkowników kont Premium, Evernote udostępnił ją wszystkim użytkownikom. Po włączeniu tej funkcji bezpieczeństwa, aby zalogować się na swoje konto, musisz wprowadzić hasło wraz z kodem weryfikacyjnym wysłanym na telefon komórkowy. Oznacza to, że

Amazon Cloud Player może przesyłać strumieniowo i pobierać bibliotekę muzyczną do nawet 10 komputerów i urządzeń mobilnych, co dla niektórych użytkowników jest wystarczające. Ale jeśli jesteś technologicznym ćpunem i / lub dzielisz tę bibliotekę z członkami rodziny, możesz być zaskoczony, jak szybko osiągniesz ten limit. Rzeczywiście, jeśli

Chcę, aby moja lista kontaktów na telefonie iPhone zawierała tylko kontakty telefoniczne. Nie potrzebuję znajomych z Facebooka ani kontaktów e-mail. Z systemem iOS 7 można łatwo ukryć kontakty e-mail z listy kontaktów. Wcześniej omawiałem sposób usuwania znajomych z Facebooka z listy kontaktów, a proces ten pozostaje taki sam dla iOS 7. Jednak w pr

Dostęp do mojego konta Facebook ma 70 aplikacji. Nie wiedziałem, że zanim MyPermissions przeskanuje moje konto. Dzięki bezpłatnej aplikacji na iPhone'a lub Androida możesz śledzić aplikacje, które mają dostęp do różnych profili online, takich jak Facebook, Twitter, Google, Yahoo, Dropbox, Instagram, Foursquare i Flickr. Aplikacja n

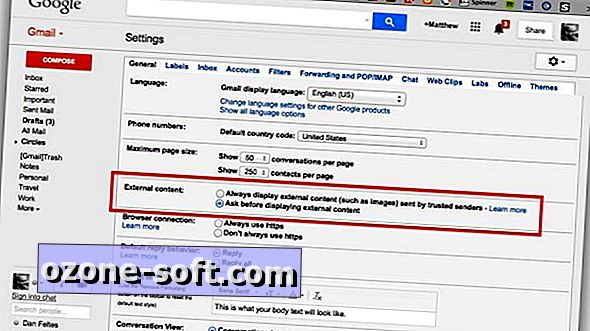

Domyślnie Gmail wyświetla obrazy. Nie będziesz już widzieć e-maili z linią u góry z napisem "Obrazy nie są wyświetlane" z linkiem do wyświetlenia załączonego obrazu lub obrazów. Google będzie teraz używać własnych serwerów proxy do wyświetlania zdjęć zamiast wysyłać je bezpośrednio z zewnętrznego hosta serwera, który chroni Cię przed szpiegującymi oczami - spamerami, marketerami i innymi nieuczciwymi użytkownikami - którzy próbują aby uzyskać informacje o Tobie z załączonego obrazu i serwera, z którego pochodzi. Podczas gdy serwer proxy pozwala G

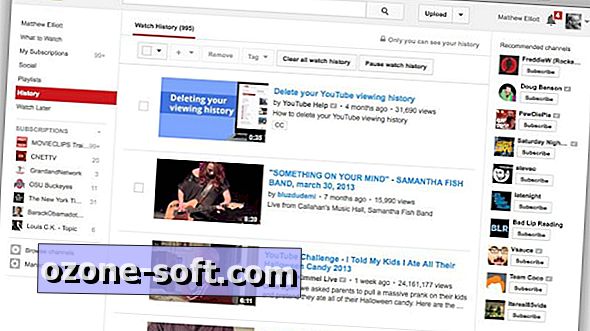

Wygląda na to, że dzięki najnowszej aktualizacji Google+ YouTube zdjął palec z przycisku pauzy w historii oglądania. YouTube śledzi oglądane filmy, zapewniając wygodną listę, jeśli chcesz powrócić do filmu, który mgliście przypominasz, że oglądasz w przeszłości. Jeśli ta funkcja została wstrzymana przed aktualizacją YouTube w tym miesiącu, historia Twojego zegarka znów się toczy. Twoja historia oglądania

Z chwilą pobrania i zainstalowania iOS 8, najnowszej wersji mobilnego systemu operacyjnego Apple iPhone'a i iPada, należy wziąć pod uwagę te kroki prywatności, aby zablokować urządzenie. iOS 8 ma wiele nowych funkcji związanych z Twoją lokalizacją. Ma również nowe ustawienia prywatności, pozwalające użytkownikom ograniczyć czas przechowywania danych, takie jak funkcje wygaśnięcia wiadomości i nowe ustawienia przeglądania prywatnego. 30 wskazówek dla ka

Mam włączoną historię lokalizacji w Mapach Google i nie wiedziałem o tym. Zauważyłem, że interesujące jest to, które miejsca były rejestrowane przez Google w zeszłym tygodniu, miesiącu lub roku i nie planuję wyłączenia tej usługi. Google oświadcza, że mapa historii lokalizacji jest prywatna i widoczna tylko dla Ciebie, ale miło jest wiedzieć, że mogę usunąć fragmenty historii mojej lokalizacji lub jej całego, a także wyłączyć funkcję śledzenia mnie w przyszłości. Czy jestem śledzony? Aby sprawdzić,

W tym tygodniu Google zaczęło ostrzegać użytkowników o "atakach sponsorowanych przez państwo" - jeśli Google wykryje złośliwe próby uzyskania dostępu do Twojego konta, na górze skrzynki odbiorczej Gmaila pojawi się wyraźne ostrzeżenie. Przerażające, ale ostrzeżenia nie muszą oznaczać, że haker z urzędu odwiedził twoje konto. Zamiast tego Twoje ko

Jak bezpieczne jest Twoje konto Google? Czy na przykład skonfigurowałeś weryfikację dwuetapową? Czy wiesz, które aplikacje masz dostęp do konta? Czy Twoje informacje o odzyskiwaniu są aktualne na wypadek zablokowania konta? Te pytania są ważne dla każdego użytkownika Google; jeszcze bardziej, więc Google powinien znajdować się w centrum twojego cyfrowego świata. Na szczęście,

Jeśli uniemożliwisz dostęp do komputera za pomocą tylko hasła, tracisz na alternatywny (i bezpieczniejszy) sposób, aby zablokować komputer. Predator, darmowy program Windows, zamienia dysk USB w klucz, który blokuje komputer po jego usunięciu. Aby odblokować komputer, musisz ponownie podłączyć dysk USB. (Opowiedz o

Nie każda chwila musi być udostępniana w Internecie. Ale nie wiesz tego, patrząc na firmy takie jak Facebook, Google i Twitter. Coraz trudniej jest być online i zachować prywatność. Oto kilka wskazówek, które pomogą Ci przejąć kontrolę nad tym, co udostępniasz online. Eric Franklin przejdzie przez to, co musisz wiedzieć, aby w pełni usunąć się z sieci. Sharon Profis prze

Apple od dawna oferuje weryfikację dwuetapową dla kont iCloud, ale dodatkowa bariera dostępu do konta była ograniczona. Zmiana została wywołana po niedawnym wycieku zdjęć sławnych osób. Niefortunny incydent skłonił Apple do zabezpieczenia kont iCloud użytkowników za pomocą zarówno weryfikacji dwuetapowej, jak i haseł aplikacji. Zmiana wymagają

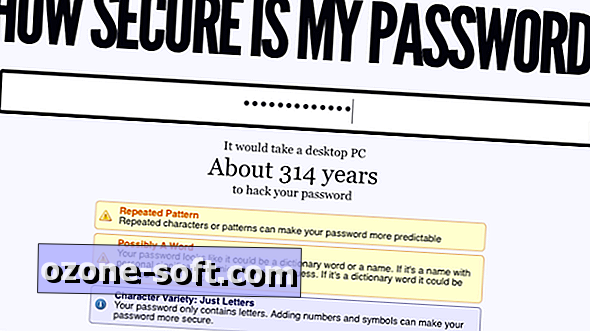

Hasła - szczególnie te nieobsługiwane przez weryfikację dwuetapową - są ostatnimi liniami obrony przed ciekawskimi oczami. Ten przewodnik pomoże Ci zrozumieć, w jaki sposób są ujawniane te hasła i co możesz zrobić, aby je zablokować. W jaki sposób są ujawniane hasła? Zanim zajmiemy się tworzeniem bezpiecznych haseł, ważne jest, aby zrozumieć, dlaczego na początku potrzebne jest hasło do zabezpieczeń. W końcu możesz pomyśle

Wydaje się, że ciężkie czasy są bardziej podatne na ataki, które mają na celu odseparowanie ich od pieniędzy i danych osobowych. Co najmniej połowa listy najlepszych oszustw z 2010 roku BBB Online występuje w całości lub w części przez Internet. Najlepszym sposobem uniknięcia bycia ofiarą oszustów jest ostrożność w odniesieniu do tego, komu ufasz. Oto pięć sposobów

W miarę zbliżania się sezonu świątecznego zakupy online są atrakcyjną opcją na zdobycie wielu okazji. Podobnie jak w przypadku każdej transakcji, przy zakupie online należy mieć na uwadze kwestie bezpieczeństwa, ale mając zdrowy rozsądek, można zminimalizować ryzyko. Nawet jeśli uważasz się za doświadczonego kupującego online, zawsze warto przypomnieć, aby upewnić się, że Twoje wrażenia są najbezpieczniejsze. Ogólne wskazówki Nie wysy

Ilekroć dojdzie do wielkiego naruszenia bezpieczeństwa, takiego jak Heartbleed, angażuję się w wewnętrzny dialog, aby ustalić, czy warto zmienić kłopotliwe hasła. Debata kończy się sprowadzeniem do tego pytania: czy ryzyko, że niektóre konta zostaną zhakowane, jest większe niż czas i wysiłek potrzebny do zmiany moich haseł? Z Dashlane nie mu

Zacznijmy od tego, dlaczego. Powód, dla którego powinieneś używać menedżera haseł, jest dwojaki: sprawia, że twoje życie online jest bezpieczniejsze - i łatwiejsze w tym procesie. Menedżer haseł przechowuje hasła do różnych kont online i profili, a także zapisuje je od konieczności pamiętania i wprowadzania każdego hasła za każdym razem, gdy odwiedzasz witrynę chronioną hasłem. Zamiast tego hasła są szyf

Temperatura wewnątrz twojego samochodu może stać się niesamowicie gorąca w słoneczne dni, niezależnie od temperatury na zewnątrz. Kiedy dojeżdżasz do samochodu i jest gorąco, co robisz? Ty obniżyłeś okna i wysadziłeś klimatyzator, prawda? Wygodną funkcją, która istnieje od lat, ale pozostaje nieznana wielu właścicielom samochodów, jest możliwość obniżenia okna za pomocą pilota zdalnego sterowania. Pozwala to na chłodzenie

Gdy zdasz sobie sprawę, że Twoje urządzenie już nie istnieje, prawdopodobnie pomyślisz o tym, jakie dane osobowe są dostępne za pośrednictwem urządzenia, jakie zdjęcia zostały na nim zapisane, oraz o kosztach ich wymiany. Jeśli już próbowałeś odzyskać urządzenie za pomocą Menedżera urządzeń Android (lub Androida Twojego przyjaciela), pora skontaktować się z policją i dostawcą usług bezprzewodowych, aby zgłosić tę sytuację. Twój przewoźnik może wymagać

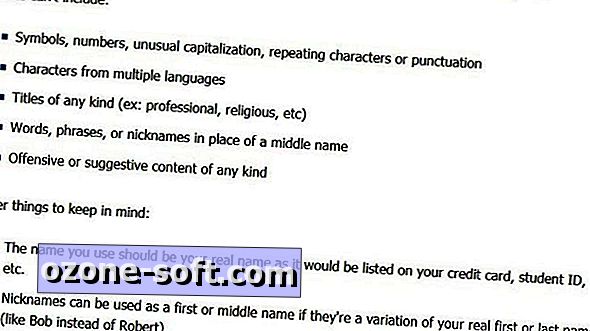

Hasła to sposób na życie dla prawie każdego, kto używa dowolnego oprogramowania. Brak jest realnej alternatywy: czytniki linii papilarnych, skanery siatkówki, identyfikacja głosu i tokeny USB mają wszystkie ograniczenia. Nic nie jest tak proste i tanie jak staroświecki ciąg klawiszy. Usługi sieciowe i menedżerowie sieci prawie zawsze wymagają minimalnego poziomu trudności hasła, aby zapobiec szybkiemu zgadywaniu ich przez standardowe techniki łamania haseł. Ostrzegamy takż

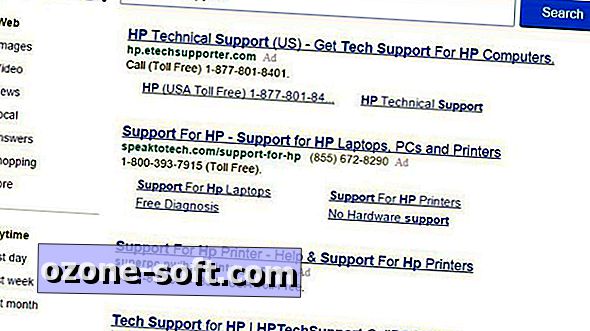

Brzmi to nieszkodliwie: drukarka nie drukuje, więc trafiasz w ulubioną wyszukiwarkę i szukasz numeru pomocy technicznej dla producenta drukarki. To najszybszy sposób, aby go znaleźć, prawda? Pozwól mi opowiedzieć prawdziwą historię, która została mi udostępniona: [Miałem] problemy z drukowaniem z laptopa na naszej bezprzewodowej drukarce HP, która jeszcze kilka dni temu działała bez zarzutu. Nazwany linią p

Zawsze lepiej być bezpiecznym niż żałować. Zwłaszcza jeśli chodzi o twoje dane osobowe. Dbanie o bezpieczeństwo informacji w Internecie wymaga więcej czasu i troski, ale to, co tracisz w kilka chwil, na pewno nadrobi ci spokój. Wykonaj poniższe czynności, aby zwiększyć bezpieczeństwo online. Chroń swoje h

Czytelnik komentujący pytania i odpowiedzi dotyczące zwiększenia śledzenia behawioralnego dla ukierunkowanej reklamy zadał wspaniałe pytanie: w jaki sposób można przeglądać wrażliwe tematy bez śledzenia za pomocą plików cookie? W przypadku większości działań w Internecie wielu ludzi nie będzie niepokoiło się, że są podawane reklamy samochodów, a nawet kremu z trądzikiem, jeśli czytali wiadomości o najnowszych stronach internetowych Tesli lub odwiedzających dermatologię. Ale co powiesz, gdy ktoś ba

Google zbudował nowe narzędzie do walki z phishingiem. Bezpłatne rozszerzenie Chrome Password Alert śledzi miejsce, w którym podajesz hasło do konta Google, i powiadamia Cię, gdy wprowadzisz je w miejscu innym niż accounts.google.com. Dzieje się tak dwie rzeczy: zapobiega ponownemu użyciu hasła Google w innych witrynach i chroni użytkownika, jeśli podałeś hasło w witrynie, która podszywa się pod Google, by zbierać Twoje prywatne informacje, co jest znane również jako phishing . Aby uzyskać szybki

Hasła są bezpiecznie i bezpiecznie zamknięte wewnątrz menedżera haseł, prawda? OK, ale co z twoją skrzynką odbiorczą? Prawdopodobnie nigdy nie pomyślałeś o hasłach, które mogą pozostawać w dawno zapomnianych e-mailach. Na przykład, jeśli zapomniałeś hasła i poprosiłeś o przypomnienie? Czy usunąłeś e-mail,

Dwustopniowe (lub dwuskładnikowe, jak się czasem nazywa) uwierzytelnianie (2FA) oferuje środki do zabezpieczenia konta. Proces uzyskiwania dostępu do konta wymaga podania hasła i krótkiego kodu, który zazwyczaj wysyłany jest jako wiadomość tekstowa na Twój numer telefonu. W rezultacie każdy, kto chce uzyskać dostęp do Twojego konta, musi mieć zarówno swoje hasło, jak i fizyczny dostęp do Twojego urządzenia, aby siać spustoszenie na swoich kontach. Jeśli This Then Th