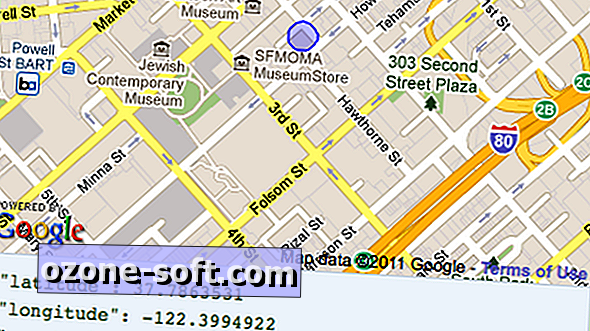

Jeśli martwisz się, że adres domowy domowego hotspotu Wi-Fi jest publiczny, Google ma rozwiązanie. Firma z Mountain View w Kalifornii z opóźnieniem ogłosiła dziś, że właściciele sieci Wi-Fi mogą zostać usunięci z bazy crowdfundingowej Google, która została przerobiona tego lata po tym, jak CNET zwróciła uwagę na kwestie prywatności. To proste: wszystko

Witajcie, przyjaciele na Facebooku, jestem mężczyzną, hetero, często absurdalnie przystojni, a to jest prawdziwa wiadomość: ona nie jest taka jak ty. I przez nią, mam na myśli jedną z tych gorących dziewczyn na Facebooku, które zawsze wydają się zbyt desperackie i nadgorliwe, próbując połączyć się z tobą i wszystkimi na twojej liście przyjaciół. Podobno z około 850 m

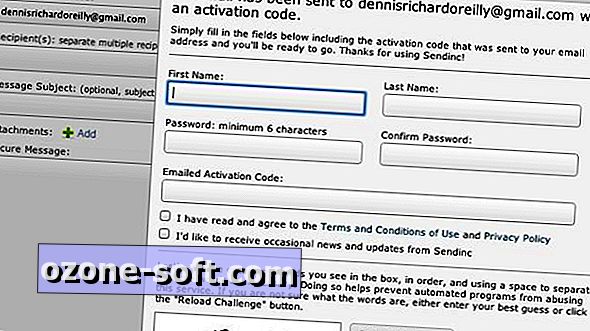

Niedawno mówiłem o poprawie ogólnego bezpieczeństwa za pomocą dłuższych, łatwiejszych do zapamiętania haseł, ale jest też wiele usług, które oferują obecnie dwu-lub dwuetapową opcję logowania. Więc co to jest? Bardziej formalnie znany jako uwierzytelnianie dwuskładnikowe, jest to procedura zabezpieczająca, która wymaga wprowadzenia zarówno hasła, jak i wygenerowanego kodu, który zostanie wpisany w momencie logowania. Ten drugi czynnik ozn

Hasła nie muszą być trudne do zapamiętania. Idź długo, a nawet sprawisz, że stanie się nieodwracalna. Bezpieczne hasła to koszmar. Do tej pory większość ludzi nauczyła się wymyślać dziwaczne kombinacje liter, cyfr i symboli, aby zapewnić bezpieczeństwo ich informacji. Oznacza to również, że większość ludzi również trzyma się starej idei, że trzeba tylko wprowadzić hasło o długości ośmiu znaków, a będziesz w jasnym. Ale obecnie typowy komputer stacj

Windows 7 wprowadził kilka naprawdę fajnych funkcji do pozycjonowania okien na pulpicie poprzez przeciąganie rzeczy na różne krawędzie ekranu. Jest to coś, na co większość użytkowników komputerów Mac powinien czuć się bardzo zazdrosny. Istnieje sposób na dodanie podobnych funkcji do komputera Mac, a jednym jest świetny program o nazwie SizeUp. Daje to szeroką

Czasem może się wydawać bezpieczniejsze, aby powrócić do czasów Pony Express, zamiast radzić sobie z wieloma zagrożeniami internetowymi, ale jest kilka prostych kroków, które możesz podjąć, aby zminimalizować ryzyko, z którym się mierzysz. Najpierw zdobądź pakiet zabezpieczeń. Ostatnio firma CNET przyznała Avast Free Antivirus 7 (pobierz) i Bitdefender Total Security 2012 (pobierz) Editors 'Choice Awards, chociaż istnieje około tuzina dobrych, darmowych i płatnych programów. Idź z tym, który ma do

Alarm bezpieczeństwa! Dołączanie do otwartych publicznych bezprzewodowych hotspotów to zły pomysł na bezpieczeństwo danych. Naprawdę zły pomysł. Po dołączeniu do otwartej sieci Wi-Fi dane są wysyłane bezprzewodowo w sposób, który jest bardzo łatwy do wykrycia, kradzieży, a nawet przejęcia kontroli przez inną osobę w tej sieci. Szybka lektura na t

Tak więc, Orbitz rozlał ziarna, a także niektóre z nich, i mówi, że w istocie sprzedaje się ludziom w oparciu o przeglądarkę, której używają. Strona powiedziała The Wall Street Journal (wymagana subskrypcja), że odkrył, że użytkownicy komputerów Mac płacą nawet o 30 procent więcej za pokoje hotelowe. (Cóż, oni płacą pre

Uczestnictwo w Defcon i Czarnym Kapeluszu może sprawić, że poczujesz się jak jeleń w lesie pełnym myśliwych. Z zainfekowanymi wirusami dyskami USB, wykrywaniem sieci Wi-Fi, odznakami z wbudowanymi mikrofonami, a nawet z hakowaniem ekspertów ds. Bezpieczeństwa, wydaje się, że to tylko kwestia czasu, dopóki liczba nie wyświetli się, jeśli nie będziesz ostrożny. Poprosiłem niek

Wspominałem wcześniej o tym, jak znaleźć skróty do Gmaila, a Lexy Savvides również niedawno zgłosiła wiele najlepszych skrótów dla systemu Windows. Jest też świetna aplikacja na Maca, która pomoże ci nauczyć się prawie każdego skrótu klawiaturowego istniejącego w każdym oprogramowaniu Mac. Nazywa się CheatShe

Jeśli to czytasz, najprawdopodobniej Twoje dane osobowe są dostępne dla publiczności. A przez "publiczny" mam na myśli każdego na całym świecie. Aby dojechać do domu w tym miejscu, daję ci wystawę A: Wcześniej w tym tygodniu Facebook znalazł się pod ostrzałem, gdy okazało się, że dane ponad 50 milionów użytkowników Facebooka trafiły w ręce brytyjskiego Cambridge Analytica, który podobno wykorzystał aby lepiej kierować reklamy polityczne do kampanii Trumpa podczas wyborów prezydenckich w 2016 roku. Podczas gdy cały artykuł

Teraz gra: Obejrzyj to: Zabezpiecz swój dom, czyniąc go sprytnym 9:09 Informacja dla redaktorów II: Naprawiono problem związany z filmem z witryny. Dziękuję za cierpliwość. Uwaga redakcji: Mamy pewne problemy techniczne związane z wersją witryny tego odcinka w tym tygodniu, więc używam wersji YouTube podczas rozwiązywania tego problemu. Zaktualizuj

Twój numer telefonu komórkowego jest jednym z wielu elementów danych osobowych, które są kupowane i sprzedawane przez Internet. W arkuszu informacyjnym Privacy Rights Clearinghouse dotyczącym ochrony twoich rejestrów telefonicznych opisano firmy, które sprzedają informacje związane z dowolnym numerem telefonu komórkowego, który podałeś, w tym nazwę i adres powiązany z tym numerem. Wiele firm, do

Ostatnio wiele mówi się o nieszczelnych aplikacjach: Angry Birds i Google Maps znajdują się wśród aplikacji na smartfony oskarżonych o informowanie rządu o tym, kim jesteś i co robisz, jak napisał Nick Statt pod koniec zeszłego miesiąca. Powiązane historie Dodaj pasek baterii na górze ekranu Android z listą energetyczną Jelly Bean rozlewa się na 60 procent urządzeń z systemem Android Pięć sposobów na przeżycie przełącznika z iPhone'a na Androida Herezja? Woz mówi, że Apple powi

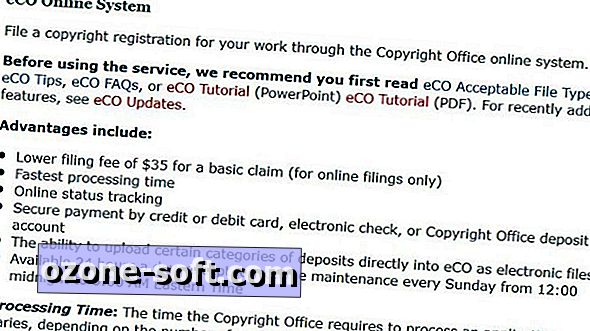

"Going viral" to pewna oznaka sukcesu filmu, obrazu lub innego posta w usłudze udostępniania w sieci. Ale co się stanie, gdy ktoś zacznie zarabiać na nieuprawnionym użyciu twojego dzieła? Utworzysz swoje prawa autorskie do materiału, który utworzysz w momencie jego opublikowania. Najprostszym podejściem do egzekwowania praw autorskich do twoich dzieł jest wysłanie osobie, która ją naruszyła, powiadomienia o zaprzestaniu działalności. Zazwyczaj jest

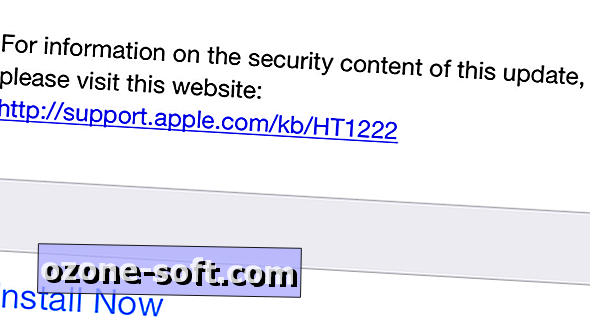

Chwyć urządzenia z systemem iOS i OS X - jest to aktualizacja zabezpieczeń, której nie możesz zignorować. Według opublikowanego wczoraj badania Chitika, tylko 25, 9% użytkowników zaktualizowało swój system operacyjny z poprawką, która uniemożliwia osobom trzecim przechwytywanie i manipulowanie działaniem na urządzeniu z systemem iOS. Dokładniej, be

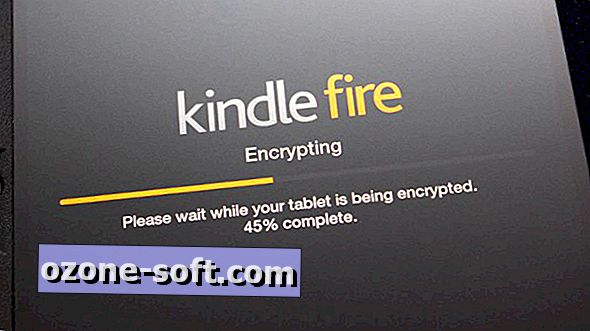

Szyfrowanie urządzeń może być świetnym sposobem na zabezpieczenie Twoich danych na wypadek, gdyby dostały się w niepowołane ręce. Dla wielu użytkowników może to jednak być przesada i zazwyczaj dochodzi do trafienia wydajności urządzenia, które zostało zaszyfrowane. Używanie kodu PIN do blokowania urządzenia jest zwykle skutecznym środkiem odstraszającym, a narzędzia programistyczne, takie jak Find My iPhone i Android Device Manager mogą pomóc w śledzeniu, blokowaniu lub czyszczeniu utraconych urządzeń. Niestety, właściciele Kin

Użytkownicy serwisu Netflix otrzymują fałszywe wiadomości e-mail z informacją, że ich konto zostało zawieszone i poinstruowano ich, aby zadzwonili pod bezpłatny numer, aby odzyskać dostęp. Fałszywa osoba wspierająca Netflix / Microsoft nakłania ich do przyznania kryminalnemu dostępu do komputera, jak wyjaśnia Fox Tech Allen. Kradnie nie t

Z tymi wakacjami i gadżetami, dobytkiem i przypadkowymi przedmiotami w drodze, nadszedł czas, aby pomyśleć o tym, jak stworzyć spis wszystkich swoich rzeczy. Utworzenie inwentarza ułatwia proces wymiany przedmiotów za pośrednictwem firmy ubezpieczeniowej, na wypadek gdybyś kiedykolwiek padł ofiarą klęski żywiołowej lub włamania. Po rozmowie z

Czasami wydaje mi się, że powinienem odpowiadać na mój telefon pytając: "Co sprzedajesz?" Mimo że nasze numery telefonów komórkowych i domowych zostały dodane do rejestru Do Not Call Federalnej Komisji Handlu, gdy tylko je otrzymaliśmy, nadal pojawiają się niezamówione, kłopotliwe połączenia. A to dlatego,

Błąd Heartbleed po prostu się nie kończy. Kiedy Google ogłosił, że naprawił swoje kluczowe usługi, wspomniał także, że system Android był w dużej mierze nienaruszony, z jednym (dużym) wyjątkiem - urządzeniami z Androidem 4.1.1. Dobrą wiadomością jest to, że Google wysłało już łatkę do swoich partnerów Android. Złe wiadomości? Teraz mus

W tym tygodniu wiele uwagi poświęcono dziurce bezpieczeństwa Heartbleed, która dotknęła setki tysięcy serwerów sieciowych. Czytaj pisarz sztabu Richard Nieva wyjaśnia, w jaki sposób można uchronić się przed błędem Hearbleed. Krótko mówiąc, najlepszą ochroną jest zmiana haseł internetowych. Wszyscy. W poście z

Kto może sobie przypomnieć niezliczone hasła do stron, które mamy wepchnąć do naszych skrzynek mózgowych? I jak mamy się upewnić, że nie wpadną w ręce łotrzyków? Jedną z odpowiedzi jest przejście do menedżera haseł LastPass - usługi, która tworzy bezpieczny identyfikator na twoim komputerze, który zapamięta twoje hasła i bez trudu zaloguje Cię do ulubionych stron. Każde konto internetow

Błąd Heartbleed jest poważny. Ujawnione mniej niż dwa dni temu błąd Heartbleed wysłał witryny i usługi w Internecie do trybu patch. Aby uzyskać szczegółowe wyjaśnienie, czym dokładnie jest Heartbleed i co robi, przeczytaj ten post naszego Stephena Shanklanda. W istocie błąd może ujawnić Twoją nazwę użytkownika i hasło na stronach takich jak Facebook, Google, Pinterest i innych. Korzystając z Alexa.

Niektóre załączniki wiadomości e-mail są bardziej wrażliwe niż inne, tak jak niektórzy odbiorcy wiadomości e-mail są bardziej odpowiedzialni niż inni. Rozszerzenie do Chrome docTrackr pozwala szyfrować załączniki do Gmaila, ustawiać uprawnienia i zdalnie je niszczyć. Ostrzega również, kiedy odbiorca otwiera lub drukuje załącznik, dzięki czemu możesz zadzwonić do shenaniganów, gdy twój kolejny przyjaciel twierdzi, że nie otrzymał załącznika. Podczas instalacji docTrack

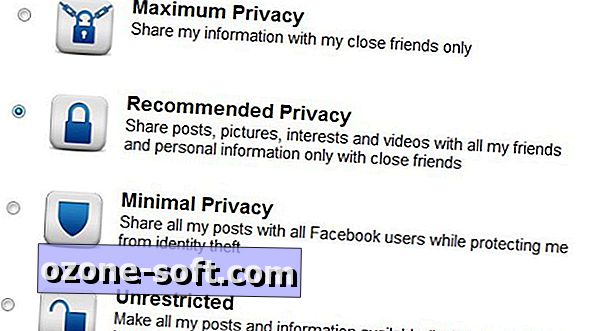

Jeśli jesteś użytkownikiem Facebooka, który nigdy nie zadał sobie trudu zmiany domyślnych ustawień prywatności usługi, nie jesteś sam. W maju 2012 r. Lance Whitney poinformował o badaniu przeprowadzonym przez Consumer Reports, z którego wynika, że miliony użytkowników Facebooka nie używają lub nawet nie są świadomi kontroli prywatności tej usługi. Interfejs Facebooka z p

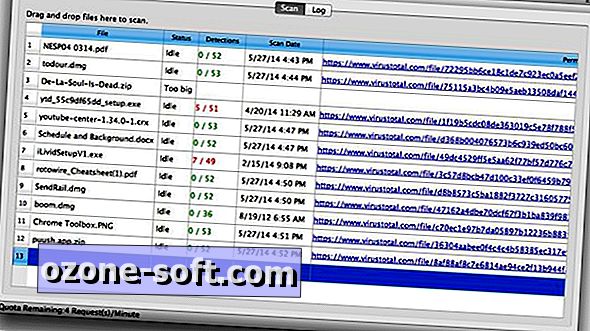

Ułatwiono użytkownikom komputerów Macintosh skanowanie podejrzanych plików. Wczoraj firma Google opublikowała wersję narzędzia VirusTotal Uploader dla komputerów Mac, narzędzie umożliwiające przeciąganie i upuszczanie plików w celu skanowania podejrzanego oprogramowania za pomocą ponad 50 aplikacji antywirusowych. Każdy może k

Facebook oferuje wiele narzędzi i ustawień, dzięki którym możesz chronić swoją prywatność. Ale to wciąż zależy od ciebie, aby kontrolować swoje własne społecznie powiązane z siecią przeznaczenie. W czwartek Facebook dostroił domyślną opcję dla nowych członków, aby aktualizacje były udostępniane tylko znajomym, a nie publicznie. Zgodnie z tą zmianą zap

Serwis eBay prosi użytkowników o zmianę haseł po ataku hakerskim, który złamał bazę danych z hasłami użytkowników. Więc jak i gdzie zmienisz hasło? Strona główna serwisu eBay zawiera teraz powiadomienie o aktualizacji haseł z linkiem "Dowiedz się więcej" do innej strony wyjaśniającej, co się stało. Ale żadna strona nie

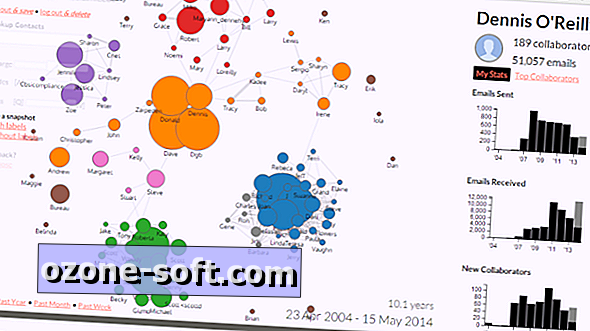

Twoje metadane mówią dużo o tobie. Po uruchomieniu 10-letnich wiadomości w Gmailu za pomocą narzędzia do wizualizacji metadanych e-mail MIT Media Labs, wynikowy obraz (pokazany powyżej) z niesamowitą dokładnością przewidywał relacje z moimi częstymi korespondentami. Immersion skanuje tylko pola From, To, Cc i Timestamp wiadomości w Gmailu, Yahoo Mail lub MSExchange. Skan mojego

Większość z nas robi wszystko, aby uniknąć kontaktu ze złośliwym oprogramowaniem. Andrew Brandt spędza swoje dni pracy, przyciągając te rzeczy. Jako dyrektor ds. Analizy zagrożeń firmy Blue Coat Systems, Brandt wykorzystuje serwer internetowy "miodu", który ma za zadanie łapać dostawców szkodliwego oprogramowania. Podczas gdy Br

Jeśli nie używasz uwierzytelniania dwuetapowego, powinieneś. Zdaję sobie sprawę, jak duże mogą być początkowo kłopoty, ale ostatecznie bezpieczeństwo powinno być twoim najwyższym priorytetem, jeśli chodzi o konta internetowe. Bądźmy szczerzy: logowanie się do konta za pomocą uwierzytelniania dwuetapowego zajmuje więcej czasu niż normalne logowanie. Zazwyczaj wymaga p

Jak zła jest epidemia kradzieży smartfonów? Prokurator okręgowy z San Francisco George Gascon oskarża firmy telekomunikacyjne o czerpanie zysków ze skradzionych telefonów, o czym Michael Scherer pisał w zeszłym miesiącu na stronie Swampland. Gascon jest jednym z kilku wiodących organów ścigania, które wzywają przewoźników do wdrożenia technologii, która trwale dezaktywuje skradzione telefony. Po prostu zbyt ła

Technologia nie tylko komplikuje nasze życie , ale także wpływa na naszą śmierć . Wyobraźcie sobie wyzwanie, jakim jest rozliczanie wszystkich zasobów cyfrowych po przetasowaniu do Buffalo. Nawet jeśli uważasz, że Twoje wiadomości e-mail, wiadomości tekstowe i posty w mediach społecznościowych są jednorazowe, prawdopodobnie zapisałeś zdjęcia, filmy i bardzo osobiste dokumenty w jednej lub wielu usługach internetowych. Prawdopodobnie chc

Nie jest tajemnicą, że wszelkie informacje przekazywane przez Ciebie do usługi Google nie są tajemnicą. Gdy w ubiegłym roku Google zmienił warunki korzystania z usługi, firma przyznała sobie i każdej innej firmie, że wybrał pełny, nieskrępowany dostęp do anonimowych (mamy nadzieję) wersji wszystkich wiadomości wysyłanych i odbieranych za pośrednictwem Gmaila, wszystkich plików przesyłanych na Dysk Google i wszystkie terminy wpisane w polu wyszukiwania Google. Ponieważ Rafe Needl

Być może byłeś jednym z wielu użytkowników Facebooka, z którymi firma skontaktowała się w ubiegłym tygodniu, w związku ze zrzuceniem ustawienia wyszukiwania "Kto może sprawdzić Twoją oś czasu według nazwy". Wiadomość e-mail z Facebooka informująca o zaprzestaniu działania funkcji wyjaśnia, w jaki sposób ograniczyć informacje, które udostępniasz w usłudze. Niestety, nie ma już spo

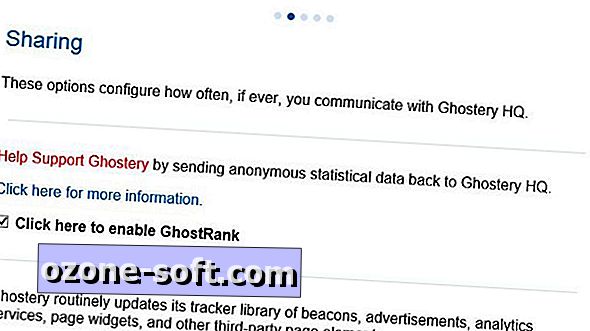

Jeśli zapytasz ludzi, co im się najbardziej podoba w Internecie, trzy elementy na górze listy skarg prawdopodobnie będą śledzącymi, reklamami i wirusami. Chociaż możesz nie być w stanie wyeliminować tych i innych niedogodności związanych z internetem, możesz zminimalizować ich wpływ na przeglądanie poprzez trzy bezpłatne dodatki dla Firefoksa, Google Chrome i Internet Explorera: Ghostery, Adblock Plus i Web of Trust. (Zauważ, że Adbl

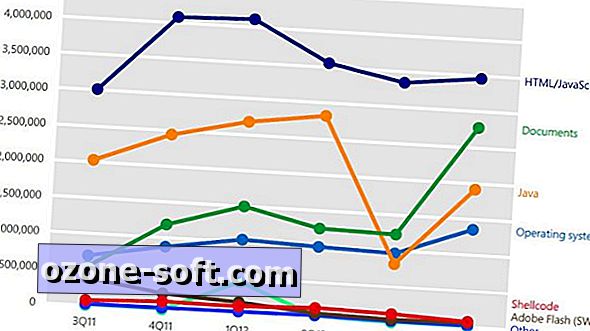

Podobnie jak ich odpowiedniki w prawdziwym świecie, przestępcy komputerowi zawsze szukają luk, które mogą wykorzystać. Zamiast otwartego okna lub nienadzorowanego portfela dostawcy złośliwego oprogramowania obserwują dziury w oprogramowaniu, które pozwalają instalować szpiegujące i kradnące ładunki na komputerach niczego niepodejrzewających użytkowników. Jak wynika z naj

Kiedy to się zaczęło, nie miałem zamiaru opuścić Google. Jak opisałem w poście z czerwca ubiegłego roku, mój ogólny adres Gmaila stał się bardziej kłopotliwy, niż był warty, więc przełączyłem się na inną usługę poczty internetowej. Teraz adres Gmaila jest tylko do odbioru. Podobnie w lipcu testowałem dwie bezpłatne usługi, które umożliwiają szyfrowanie plików przechowywanych na Dysku Google, które nie obsługują szyfrowania. Później w tym samym miesiącu poj

Firma Microsoft oferowała proces weryfikacji dwuetapowej (2FA) od początku 2013 r. Znany również jako uwierzytelnianie dwuskładnikowe lub uwierzytelnianie dwuetapowe, proces wzmacnia bezpieczeństwo konta, wymagając podania hasła (krok 1), a następnie kodu zabezpieczającego (krok 2). Kod zabezpieczający można wysłać do Ciebie e-mailem, SMS-em, rozmową telefoniczną lub skorzystać z aplikacji uwierzytelniającej na urządzeniu mobilnym. Włączenie weryfik

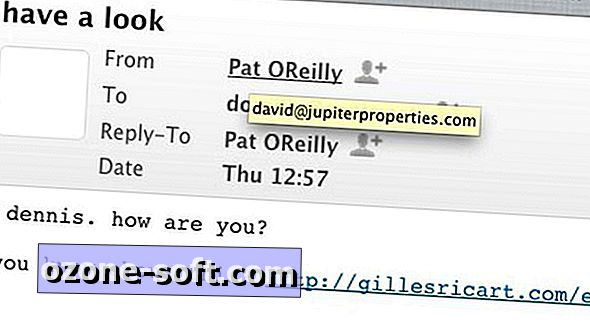

Raz lub dwa razy w tygodniu oszustwo phishingowe wymyka się moim filtrom usług pocztowych i ląduje w jednej z moich skrzynek odbiorczych. Zwykle w polu Od pojawia się znajome imię i coś w rodzaju "Rozejrzyj się" lub "Co o tym sądzisz?" znajduje się w wierszu Temat. W treści wiadomości znajduje się dziwny link. (Nie klika

Zwykle nie wiesz, że Twój e-mail został zhakowany, dopóki znajomy cię nie poinformuje. W tym momencie wysłałeś już e-mailem do kilku przyjaciół, członków rodziny i współpracowników link do "naprawdę fajnego filmu", który oni "mają zobaczyć teraz! " To jest zawstydzające. To niezręczne. Zapy

Funkcja czujnika odcisków palców w telefonie iPhone 5S o nazwie Touch ID to wygodne narzędzie zabezpieczające, które ułatwia odblokowanie iPhone'a w porównaniu do 4-cyfrowego kodu PIN. Umożliwia także zakupy z iTunes i App Store bez konieczności wpisywania swojego hasła do konta Apple ID. Jeśli już

Uwaga redakcji: ten post jest częścią trwającej serii. W przypadku pozostałych części zapoznaj się z sekcją powiązanych tematów. Jeśli obawiasz się po przeczytaniu najnowszego raportu CNET, że większość domowych routerów może być łatwo zhakowana, nie winię cię. Badanie brzmi złowieszczo, ale dobrą wiadomością jest to, że twoja sieć jest prawdopodobnie znacznie mniej podatna, niż sugeruje raport. A co ważniejsze, są rzeczy,

Wraz z remontem generowanym przez Facebooka pojawia się wiele nowych ustawień prywatności, które mogą chronić informacje, które wolisz zachować w tajemnicy, i uniemożliwić stronom trzecim dostęp do twoich informacji. W klasycznym stylu Facebook te ważne ustawienia są ukryte pod nowo zaprojektowaną witryną, co utrudnia użytkownikom kontrolowanie ich danych. Po kilku ekspl

Niedawne ujawnienia nadzoru rządu USA nad naszą działalnością telefoniczną i internetową zwiększyły zainteresowanie usługami, które obiecują, że nie będą gromadzić ani udostępniać naszych danych osobowych. Jedną z takich usług jest DuckDuckGo, wyszukiwarka ukierunkowana na prywatność, która odnotowała skok w ruchu drogowym od czasu, gdy w tym miesiącu uruchomiono program nadzoru elektronicznego PRISM Agencji Bezpieczeństwa Narodowego. Stuart Dredge z Guardian

Jeden z najbezpieczniejszych i najprostszych dostępnych środków bezpieczeństwa komputerowego staje się coraz bardziej powszechny. Uwierzytelnianie dwuskładnikowe dodaje warstwę ochrony do standardowej metody identyfikacji online. Technika jest łatwa, stosunkowo szybka i darmowa. Więc w czym problem? Krytycy

Dzisiejsze samochody są pełne technologii deski rozdzielczej: nawigacji GPS, która Cię poprowadzi, połączeń danych, które zwiększają bezpieczeństwo i wygodę, systemy głośnomówiące Bluetooth, aby utrzymywać kontakt z ważnymi ludźmi w twoim życiu. Ale nikt nie chce ręcznie wpisywać swojego adresu domowego pod koniec każdego dnia ani zapamiętywać każdego numeru w książce adresowej, więc aby pracować sprawnie, ta technika przechowuje sporo danych osobowych. Podobnie, jak myślisz o ochr

Wskaźnik popularności urządzeń mobilnych wciąż rośnie, a na pierwszym miejscu stoi Android. Otwarty system operacyjny, którym kieruje się Google, znajduje się obecnie na ponad połowie wszystkich smartfonów. W rzeczywistości, firma badawcza Strategy Analytics stwierdziła, że 81, 3 procent, czyli 204, 4 milionów, smartfonów dostarczonych w trzecim kwartale 2013 r. Było zasilanych prz

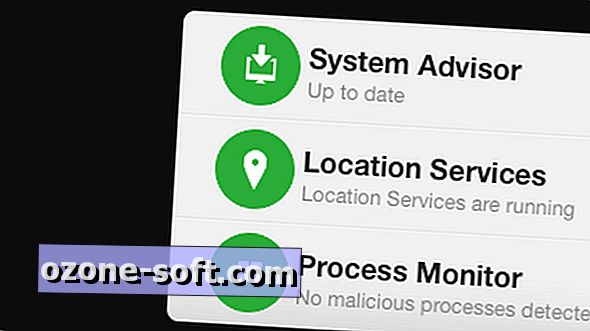

Ryzyko związane z telefonami i tabletami z Androidem przed złośliwym oprogramowaniem - lub oprogramowanie napisane z "złośliwym zamiarem" - szybko rośnie. Zagrożenia te mnożą się szybciej niż gremliny w basenie, więc w jaki sposób chronisz swoje urządzenie przed brudnymi czynami? Podobnie jak