Być może ogłoszenie Google, że chińscy cyberprzestępcy poszli za kontami Gmaila aktywistów praw człowieka, sprawiło, że zacząłeś płakać z powodu tego, jak prywatne wiadomości są w usłudze e-mail Google.

Cóż, jeśli chcesz zrobić znaczący krok w odciągnięciu ciekawskich oczu od elektronicznej korespondencji, warto przyjrzeć się jednej dobrej technologii szyfrowania, która wyprzedza Google w ogóle. Nazywa się to szyfrowaniem klucza publicznego i udostępniam niektóre instrukcje, jak sprawić, by działał, jeśli chcesz go wypróbować.

Niestety, lepsze bezpieczeństwo zwykle idzie w parze ze zwiększoną niedogodnością. Jednak niektórzy działacze na rzecz praw człowieka, którzy korzystali z Gmaila już teraz, prawdopodobnie żałowali, że nie zniosą trudu, by powstrzymać hakerów. Nie posuwam się tak daleko, że zalecam używanie szyfrowania wiadomości e-mail, ale uważam, że to dobry moment, aby przyjrzeć się temu bliżej.

W szczególności pokażę tutaj, jak korzystać z kolekcji darmowych lub open-source pakietów oprogramowania: GPG, GNU Privacy Guard, oprogramowania e-mail Thunderbird firmy Mozilla Messaging i wtyczki Enigmail. CNET Download.com obsługuje również Thunderbirda dla systemów Windows i Mac oraz Enigmail dla wszystkich platform.

Ale najpierw trochę o tym, jak to działa.

Kryptografia klucza publicznego

Szyfrowanie koduje wiadomości tak, że tylko ktoś z kluczem (lub ogromną mocą obliczeniową komputera lub wiedzą, jak wykorzystać słabość szyfrowania) może je zdekodować. Jedna forma nazywa się, co ciekawe, szyfrowaniem klucza publicznego i właśnie tego używają GPG i Enigmail.

Oto szybka wersja tego, jak to działa. Otrzymasz prywatny klucz znany tylko tobie i klucz publiczny, który jest dostępny dla każdego, kto może go użyć. Osoba, z którą korespondujesz, ma również taką parę kluczy. Chociaż klucze publiczne i prywatne są matematycznie powiązane, nie można wyprowadzać ich od siebie nawzajem.

Aby wysłać prywatną wiadomość, ktoś ją zaszyfruje za pomocą Twojego klucza publicznego; następnie odszyfrujesz go swoim kluczem prywatnym. Kiedy nadejdzie czas na odpowiedź, zaszyfruj swoją wiadomość kluczem publicznym odbiorcy, a odbiorca ją odkoduje swoim kluczem prywatnym.

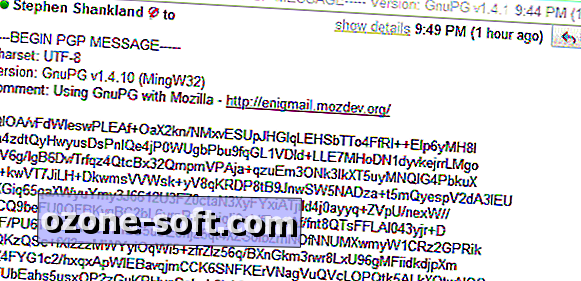

Wiadomości przesyłane z jednej maszyny do drugiej są wiązką tekstowego pożarcia do czasu odkodowania. Jeśli jesteś wystarczająco ostrożny, aby zaszyfrować swoją pocztę e-mail, powinieneś wiedzieć, że nadal istnieją pewne informacje, które wyciekają na zewnątrz. Temat nie jest szyfrowany, a ktoś może zainteresować się tożsamością aktywnych kontaktów e-mail oraz czasem i częstotliwością komunikacji.

Jak więc dowiedzieć się, jaki jest klucz publiczny twojego korespondenta? Możesz albo pobrać klucz z pierwszej ręki od korespondenta, albo szukać go na publicznych komputerach w sieci zwanych serwerami kluczowymi - mój jest przechowywany na stronie pool.sks-keyservers.net.

Ta forma szyfrowania ma jeszcze jedną zaletę: możesz elektronicznie podpisać swoją wiadomość e-mail, aby odbiorca wiedział, że to naprawdę pochodzi od Ciebie. Tym razem proces działa odwrotnie: podpisujesz swój e-mail kluczem prywatnym, a następnie odbiorca weryfikuje go za pomocą Twojego klucza publicznego.

Wady dużo

Ważony przeciwko zaletom szyfrowania wynikającym z prywatności i podpisywania wiadomości jest fakt, że utracisz dostęp do usług, które mogą Ci się spodobać.

Gdy widzisz zaszyfrowaną wiadomość e-mail w internetowym Gmailu, jest to bełkot. Google nie indeksuje go, więc wyszukiwanie w Gmailu nie działa. A mocne strony cloud computing - czytanie wiadomości e-mail z telefonu komórkowego, komputera znajomego, kiosku komputerowego na lotnisku - nie jest możliwe. Jesteś ponownie zakotwiczony na swoim komputerze z zainstalowanym oprogramowaniem szyfrującym.

Innym doozy jest to, że technologia, choć koncepcyjnie zarządzalna moim zdaniem, szybko się komplikuje. Jest to rzecz, w której możesz czerpać korzyści z trzymania ręki przez swojego technologicznie wyrafinowanego kumpla. Szyfrowanie jest głównie używane przez doświadczony tłum, więc dokumentacja szybko staje się techniczna, opcje szybko wykraczają poza zrozumienie większości ludzi, a pomoc szybko może przejść od podręczników Spartan do chwytania słomek na stronie wyników wyszukiwania.

Biorąc pod uwagę czas i doświadczenie, nierozwiązywalną technologię można jednak wykorzystać do złożenia wniosku. Większy problem z zaszyfrowaną pocztą przekonuje innych do zainstalowania oprogramowania i korzystania z niego. Do tego czasu będziesz jak przysłowiowy właściciel światowego faksu: fajna technologia, ale nic nie możesz z tym zrobić, dopóki ktoś inny nie dostanie.

Moją osobistą nadzieją jest to, że zaszyfrowana wiadomość e-mail stanie się bardziej powszechna i że szersze zastosowanie zachęci ją do pewnego smaku, który będzie działać bardziej transparentnie z istniejącymi systemami, być może za pośrednictwem lokalnych wtyczek na komputerze takim jak FireGPG, choć wydaje się, że wyzwania związane z uruchomieniem go z Gmailem.

Tymczasem oto jedna kolekcja oprogramowania, która jest dostępna do szyfrowania wiadomości e-mail z kluczem publicznym.

Zainstaluj oprogramowanie

Najpierw zainstaluj oprogramowanie poczty e-mail Thunderbird, jeśli jeszcze tego nie zrobiłeś. Polecam nową wersję 3.0, która jest dostępna dla systemów Windows, Mac OS X i Linux. Szczególnie dobrą rzeczą jest to, że oprogramowanie poprosi o podanie adresu e-mail i hasła przy pierwszym uruchomieniu, a użytkownicy Gmaila znajdą oprogramowanie automatycznie zajmujące się plątaniną szczegółów konfiguracji, które wcześniej musiały być ustawione ręcznie.

Następnym etapem jest GPG, oprogramowanie wiersza poleceń, które obsługuje rzeczywiste szyfrowanie, deszyfrowanie i zarządzanie kluczem za kulisami. Pobierz odpowiednią kopię dla swojego systemu operacyjnego z linków "binarnych" na stronie pobierania GPG. Technofile będą chcieli używać tego rzeczywistego oprogramowania z linii poleceń, ale nie martw się - nie musisz tego robić.

Ostatni instaluje wtyczkę Enigmail dla Thunderbird. Pobierz odpowiednią wersję ze strony pobierania Enigmail i zanotuj, gdzie zapisujesz plik.

Enigmail nie jest rodzajem pliku, który dwukrotnie instalujesz. Zamiast tego przejdź do Thunderbirda, otwórz menu Narzędzia i kliknij Dodatki. W lewym dolnym rogu okna dialogowego, które się pojawi, kliknij "Zainstaluj ...". Gdy pojawi się monit o lokalizację, wskaż miejsce, w którym zapisałeś wtyczkę; nazwa pliku powinna brzmieć "enigmail-1.0-tb-win.xpi" lub inna odpowiednia wersja systemu operacyjnego.

Skonfiguruj oprogramowanie

Następnie nadszedł czas, aby zacząć. Enigmail oferuje przydatne instrukcje, które zazwyczaj są aktualne, ale nie wspominają o Thunderbirdzie 3.0 i innych sprawach.

Prawdopodobnie dostaniesz kreator konfiguracji od Enigmail, co jest w porządku. Moja rada: ustaw domyślnie szyfrowane wiadomości, ale domyślnie nie szyfruj wiadomości, chyba że masz pewność, że będziesz go często używać.

Pierwszym zadaniem jest wygenerowanie kluczy publicznych i prywatnych - Twojego "klucza". Enigmail może poradzić sobie z tym obowiązkiem. W programie Thunderbird kliknij menu OpenGPG, a następnie opcję "Zarządzanie kluczami". Pojawi się nowe okno z własnym zestawem menu. Kliknij najbardziej prawy, "Generuj".

Domyślne opcje są całkiem dobre, chociaż ustawienie klucza, którego ważność nie wygaśnie, może być lepsze dla niektórych osób. To można zmienić później, jeśli masz wątpliwości. W przypadku hasła używamy zwykłych reguł haseł: im jest on dłuższy i im dalej znajduje się w słowniku, tym trudniej go złamać.

Teraz najlepsza część całości: pomoc generatorowi liczb losowych podczas generowania kluczy. To nie trwa długo, ale robi coś innego, gdy się to dzieje - przeglądanie strony internetowej lub ładowanie pliku edytora tekstu, na przykład - tworzy wydarzenia, które w rzeczywistości wprowadzają trochę pomocnej nieprzewidywalności do algorytmu. To jedna z tych zwariowanych nauk komputerowych.

Po wygenerowaniu kluczy prześlij swój na kluczowy serwer, aby Twoi znajomi mogli znaleźć Twój klucz. To proste: kliknij menu "Serwer kluczy", "Prześlij klucze publiczne" i przejdź do domyślnego serwera pool.sks-keyservers.net.

Wypróbuj to

Teraz nadszedł czas na wirusowe. Musisz znaleźć kogoś do eksperymentowania. Przejrzyj listę nerdowskich, bezpiecznych, być może nieco paranoicznych przyjaciół i zacznij rekrutować. Kapelusz z folii aluminiowej nie jest warunkiem wstępnym do szyfrowania wiadomości e-mail, ale istnieje połączenie.

Gdy masz już osobę towarzyszącą - lub skonfiguruj drugą parę z innym kontem e-mail - uruchom nową wiadomość e-mail i wpisz wiersz tematu oraz tekst. W menu OpenPGP wybierz "Podpisz wiadomość", "Zaszyfruj wiadomość", a jeśli odbiorca wiadomości używa Enigmail, "Użyj PGP / MIME dla tej wiadomości." (Ta ostatnia opcja ma pewne zalety, ale nie jest obsługiwana uniwersalnie.)

Gdy wyślesz wiadomość, musisz użyć klucza publicznego odbiorcy, aby zaszyfrować wiadomość i własne hasło, aby podpisać wiadomość swoim kluczem prywatnym.

Kiedy nadejdzie czas na przeczytanie, będziesz potrzebować klucza publicznego swojego korespondenta, aby zweryfikować podpis i własne hasło, aby je odszyfrować.

Wysyłanie i odbieranie to miejsce, w którym te serwery kluczy publicznych są przydatne. Szukaj, a jeśli nie znajdziesz, poproś swojego znajomego, aby wysłał Ci klucz publiczny.

Jest tam cały nowy świat szyfrowania - sieć zaufania, kluczowe podpisywanie, odciski palców i tym podobne - że nie wejdę tutaj. Polecam zapoznać się z instrukcją konfiguracji Enigmail i podręcznikiem Enigmail.

Jeśli jesteś wariatem z linii poleceń, polecam praktyczne wprowadzenie Brendana Kidwella i, z moimi zwykłymi zastrzeżeniami na temat całkowitego braku informacji, stronę man GPG. Miłośnicy historii mogą sprawdzać strony Wikipedii (szczególnie w sadze Phila Zimmermanna i rządu Stanów Zjednoczonych, dotyczących prekursora GPG, PGP lub Pretty Good Privacy) oraz jednej z 10-rocznej retrospekcji GPG założyciela Wernera Kocha.

Na zakończenie: wykonaj kopię zapasową klucza

Jest jedno ostatnie zadanie, do którego powinieneś się zaangażować: wyeksportuj swój klucz. Enigmail może sobie z tym poradzić: W polu wyszukiwania wpisz swoje imię, aż pojawi się klucz, kliknij go, aby go wybrać, a następnie kliknij "Plik" i "Eksportuj klucze do pliku".

Ta kopia zapasowa będzie przydatna do odszyfrowania poczty na nowym komputerze, instalacji oprogramowania od podstaw lub w inny sposób zarządzania nieuniknionymi cyfrowymi przejściami w twoim życiu. Ale ostrzegam: klucz prywatny jest tym, co ktoś musi złamać twoje szyfrowanie, więc nie zostawiaj go tam, gdzie ktoś może go znaleźć.

Nie jestem przekonany, że GPG będzie rządzić światem. Rzeczywiście, obawiam się, że tyle dokumentów, które napotkałem w tym artykule, zostało napisanych przed pojawieniem się systemu Windows Vista.

Jestem jednak przekonany, że istnieją poważne luki w naszych obecnych ustaleniach dotyczących bezpieczeństwa i prywatności. Klucz szyfrowania 2.048-bitowy nie będzie udaremniał oszustw phishingowych ani innych ataków inżynierii społecznej, które wydają się być stosowane w przypadku Google-China, ale jest to dobre miejsce na rozpoczęcie.

A używanie szyfrowania wysyła wiadomość do świata technologii: być może czas zacząć poważnie traktować nasze bezpieczeństwo. Google zdecydowało się na zaszyfrowane połączenia sieciowe Gmaila, nawet jeśli obciąży ich serwery większą ilością przetwarzania, co jest dobrym początkiem. Lepsze bezpieczeństwo może być niewygodne i drogie, ale nie zapomnij wziąć pod uwagę wad słabego bezpieczeństwa.

Zostaw Swój Komentarz