Wcześniej w tym tygodniu niemiecki producent oprogramowania Ashampoo ostrzegał użytkowników swoich produktów, że serwery firmy zostały zhackowane, a niektóre adresy e-mail użytkowników zostały skradzione. (Eletor Mills z CNET opisuje naruszenie jej bloga InSecurity Complex.)

Ashampoo nie ujawniło liczby utraconych adresów, ale prawdopodobieństwo naruszenia blednie w porównaniu do adresów e-mail ujawnionych podczas masowego włamywania się do serwerów w serwisie e-mail marketing Epsilon, który został ujawniony w pierwszym tygodniu kwietnia.

Dostawcy złośliwego oprogramowania mogą nie muszą włamywać się do firmowego serwera, aby zdobyć swój adres e-mail. Badaczka bezpieczeństwa Samy Kamkar - niesławny robak Samy MySpace sprzed kilku lat - ostatnio ujawniła technikę wykrywania firmowego adresu e-mail niemal każdego, bez względu na to, czy upubliczniono go, czy nie. Jennifer Valentino-DeVries opisała program w ostatnim poście na blogu Wall Street Journal's Digits.

Kamkar twierdzi, że bezpłatne narzędzie Peepmail nie ma na celu umożliwienia prześladowania kierownictwa firmy, ale raczej pokazania, jak łatwe jest dla hakerów - lub kogokolwiek innego - odkrycie firmowego adresu e-mail. Chociaż nie wypróbowałem tego programu, Valentino-DeVries informuje, że najwyraźniej odniósł sukces w odkrywaniu niezrozumiałych adresów e-mail, z których korzysta wielu czołowych menedżerów. A wiadomości, które ona i jej koledzy wysłali na te adresy, zdawały się docierać do odbiorców.

Adresy e-mail stają się cennymi towarami

W poście Workers 'Edge z grudnia 2008 r. Zaktualizowałem wskazówki dotyczące zabezpieczania poczty e-mail. W tym artykule stwierdziłem, że prawdopodobieństwo odwiedzenia złośliwego oprogramowania podczas odwiedzania witryny sieci Web jest większe niż w przypadku otwierania wiadomości e-mail. Prawdopodobnie tak jest nadal, ale wirusy przenoszone za pośrednictwem poczty e-mail pozostają zagrożeniem, szczególnie dlatego, że phisherzy stali się bardziej biegli w atakowaniu swoich ataków.

To tłumaczy, dlaczego adresy e-mail stały się tak gorącym towarem w kręgach złośliwego oprogramowania. Większość osób, które korzystały z komputerów przez dłuższy czas, jest świadoma zagrożenia bezpieczeństwa, jakie stanowi wiadomość e-mail, a dostawcy usług poczty e-mail ulepszyli mechanizmy obronne wbudowane w ich systemy, aby automatycznie skanować wiadomości i załączniki w poszukiwaniu złośliwego oprogramowania i blokować je lub ostrzegać. użytkowników, gdy pojawi się podejrzana poczta.

Jednak podobnie jak w przypadku wielu aspektów technologii, nieostrożne zachowanie użytkowników jest słabym ogniwem w łańcuchu bezpieczeństwa. Nadal klikamy linki w wiadomościach e-mail pomimo wielokrotnego mówienia, aby otworzyć witrynę w nowym oknie i ręcznie przejść do odpowiedniej strony. Nadal pobieramy i otwieramy załączniki bez upewniania się, że nie są to pliki wykonywalne lub skrypty - czasami podszywające się pod nieszkodliwe pliki graficzne lub tekstowe.

Jedną z wielu wskazówek dotyczących bezpieczeństwa poczty e-mail, które czytam wielokrotnie, jest ostrzeżenie o otwieraniu załączników wiadomości e-mail tylko od osób, które znasz. Niestety, konta przyjaciół, współpracowników i współpracowników, którym ufasz, mogły zostać zhakowane, więc nawet jeśli regularnie otrzymujesz załączniki od ludzi i oczekujesz od nich pliku, musisz nadal pobierać i otwierać plik z rozwagą.

Bezpieczny sposób otwierania załączonych plików

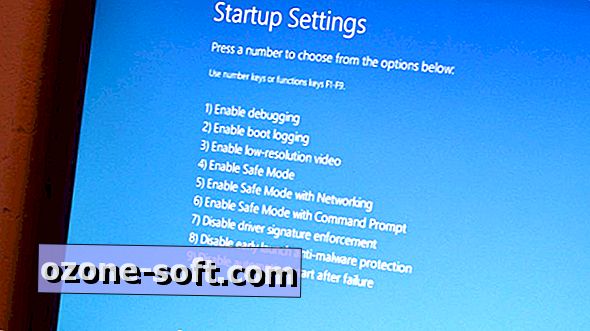

Jak już wspomniałem, prawie wszystkie usługi i programy poczty e-mail automatycznie skanują załączniki w poszukiwaniu złośliwego oprogramowania. Podobnie oprogramowanie bezpieczeństwa twojego komputera będzie analizować pobrane pliki przed ich otwarciem i ostrzeże cię przed potencjalnie niebezpiecznymi plikami, zanim pozwoli ci kontynuować. Aby uzyskać wyższy poziom ochrony, kliknij pobrany plik prawym przyciskiem myszy i wybierz opcję ręcznego skanowania pliku przy użyciu dowolnego używanego programu zabezpieczającego.

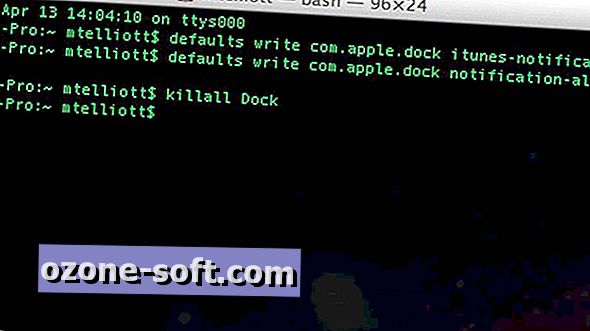

Apple wyjaśnia funkcję kwarantanny plików w systemie Mac OS X na stronie pomocy technicznej firmy. Wskazówki bezpieczeństwa dotyczące pobierania plików systemu Windows można znaleźć w witrynie pomocy technicznej firmy Microsoft.

Skorzystaj z wbudowanych zabezpieczeń Gmaila

W listopadzie ubiegłego roku wyjaśniłem, jak zintegrować konta Outlook, Thunderbird, Gmail, Hotmail i Yahoo Mail, aby otrzymywać całą pocztę w dowolnym lub wszystkich tych programach i usługach. Przyznaję, że powielanie pokwitowań pocztowych w różnych skrzynkach odbiorczych nie jest dla wszystkich. Ale nie tylko zapewnia wbudowane kopie zapasowe wiadomości, ale także pozwala korzystać z blokerów spamu i łapaczy złośliwego oprogramowania oferowanych przez różne usługi.

(Inną zaletą zintegrowanej skrzynki odbiorczej jest to, że jeśli z jakiegoś powodu jedna usługa lub program jest niedostępna, możesz uzyskać dostęp do swojej poczty od innej).

Korzyści płynące z tego podejścia stały się dla mnie jasne, gdy zdałem sobie sprawę, że spam zablokowany na moim koncie Gmail był dostarczany do innych skrzynek odbiorczych. W rzeczywistości, odkąd kilka lat temu zacząłem używać Gmaila jako mojej głównej usługi e-mail, rzadko zastanawiam się nad spamem, mimo że mam bardzo publiczny adres.

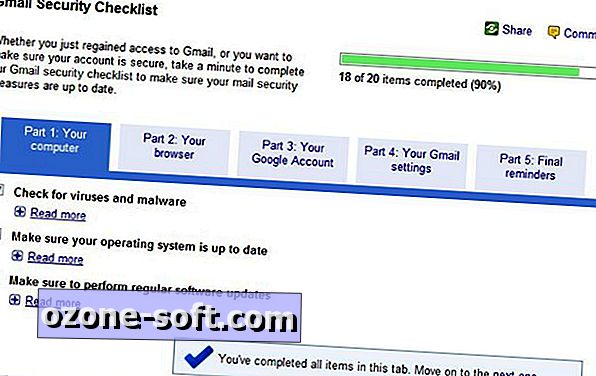

Witryna pomocy Gmaila zawiera pięciostopniową listę kontrolną zabezpieczeń Gmaila, która obejmuje zabezpieczenie komputera, przeglądarki, konta Google i samego Gmaila. Główna strona bezpieczeństwa Google zawiera wskazówki dotyczące przekazywania i filtrowania wiadomości, ustawień odzyskiwania konta oraz domyślnego korzystania z bezpiecznego połączenia przy każdym dostępie do konta.

Wyścig zbrojeń między dostawcami szkodliwego oprogramowania a specjalistami od bezpieczeństwa komputerowego trwa nieprzerwanie. Nowe zagrożenia - a także nowe zagrożenia ze starych zagrożeń - z pewnością będą kontynuowane. Pierwszą linią obrony jest nasze własne zachowanie. To fakt współczesnego życia, że codzienne korzystanie z technologii wymaga ostrożności i ostrożności przy każdym kliknięciu i naciśnięciu klawisza.

Zostaw Swój Komentarz