CIA może być wyposażony w arsenał narzędzi hakerskich, które mogą zapewnić mu dostęp do telefonu, komputera i innych urządzeń, zgodnie z raportem CBS News.

(Ujawnienie: CNET jest częścią CBS Interactive, którego właścicielem jest CBS.)

Ale co się naprawdę dzieje?

Zaktualizowano 8 marca o 2:40 po południu. PT z oświadczeniem CIA.

Co opublikował WikiLeaks?

WikiLeaks, organizacja znana z wycieku bardzo bezpiecznych danych rządowych, opublikowała w pamięci podręcznej dokumenty, które podobno ujawniają taktykę wykorzystywaną przez CIA do włamywania się do naszych urządzeń. WikiLeaks opublikowało we wtorek ponad 8700 dokumentów i plików - o kryptonimie "Vault 7", które są częścią archiwum CIA. Nie zweryfikowaliśmy jeszcze niezależnie tych informacji.

Według WikiLeaks CIA straciła kontrolę nad archiwum, które szczegółowo opisuje sposoby, w jakie wykrywa urządzenia. Archiwum trafiło w ręce "byłych hakerów i wykonawców rządu Stanów Zjednoczonych w nieautoryzowany sposób, z których jeden udostępnił WikiLeaks część archiwum".

Co muszę wiedzieć?

Oto TL; DR: Jeśli informacje ujawnione przez WikiLeaks są dokładne, CIA może być wyposażona w wiele narzędzi, które pozwalają włamać się do twojego telefonu, inteligentnego telewizora (coś w tym stylu, o tym później), komputera i routera. To w zasadzie wszystkie rzeczy, które posiadasz, połączone z internetem.

Okazuje się, że narzędzia CIA mogą być używane do odczytywania zaszyfrowanych wiadomości wysyłanych w bezpiecznych aplikacjach, takich jak WhatsApp, Signal i Telegram.

Jak zareagowała CIA?

CIA nie potwierdziłaby ani nie zaprzeczyła, czy dokumenty Wikileaks są prawdziwe, ale zasugerowała, że nawet gdyby były, to jest coś w rodzaju pracy CIA, aby szpiegować ludzi - przynajmniej tych poza Stanami Zjednoczonymi.

W słowach CIA, za pośrednictwem CBS News:

"Nie mamy żadnego komentarza na temat autentyczności rzekomych dokumentów wywiadowczych opublikowanych przez Wikileaks ani na temat stanu jakiegokolwiek dochodzenia w źródle dokumentów, ale jest kilka kluczowych punktów, które chcielibyśmy przedstawić:

Misją CIA jest agresywne gromadzenie zagranicznych wywiadów w celu ochrony Ameryki przed terrorystami, wrogimi państwami i innymi przeciwnikami. Zadaniem CIA jest być innowacyjnym, nowoczesnym i pierwszą linią obrony w obronie tego kraju przed wrogami za granicą. Ameryka nie zasługuje na nic mniej.

Ważne jest również, aby pamiętać, że CIA jest prawnie zabroniona prowadzenia elektronicznego nadzoru skierowanego do osób tu w domu, w tym naszych rodaków, a CIA tego nie robi. Działania CIA podlegają rygorystycznemu nadzorowi, aby zapewnić ich pełną zgodność z prawem Stanów Zjednoczonych i Konstytucją.

Amerykańska publiczność powinna być głęboko zaniepokojona ujawnieniem WikiLeaks, mającym na celu zniszczenie zdolności Wspólnoty Wywiadowczej do ochrony Ameryki przed terrorystami i innymi przeciwnikami. Takie ujawnienia nie tylko zagrażają amerykańskim pracownikom i operacjom, ale także wyposażają naszych przeciwników w narzędzia i informacje, które mogą wyrządzić nam krzywdę. "

Jakie urządzenia może zhakować CIA?

Jeśli raport jest prawdziwy, CIA może zhakować urządzenia takie jak:

- Telefony z Androidem

- iPhone'y

- Routery

- Komputery z systemem Windows i Linux

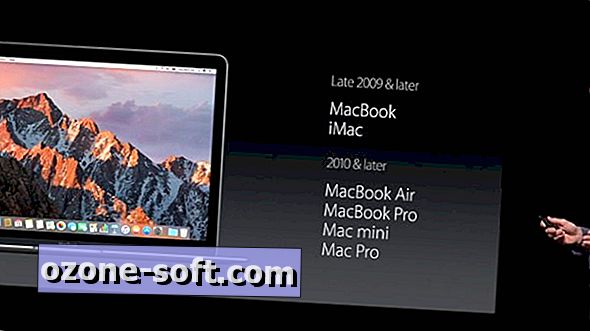

- Komputery Mac

- Inteligentne telewizory (ten iffy - zobacz "Co to jest płaczący anioł?")

Czy CIA może przeczytać wszystkie moje prywatne wiadomości WhatsApp (i innych aplikacji)?

Dump danych WikiLeaks sugeruje, że tak, CIA może odczytać twoje prywatne wiadomości zanim jeszcze zostaną zaszyfrowane. Ale znowu, to jest, jeśli informacje są prawdziwe. Tego jeszcze nie wiemy.

Ale myślałem, że WhatsApp, Signal i inne aplikacje zaszyfrowały moje wiadomości?

Te aplikacje używają szyfrowania, ale to nie ma sensu, jeśli CIA może włamać się do twojego telefonu . Jeśli złamiesz system operacyjny, nie musisz łamać aplikacji.

System operacyjny pokazuje, co jest na ekranie, słucha pisania lub dyktowania słów i przechwytuje te niezaszyfrowane oryginalne dane. Jeśli oprogramowanie - takie jak rzekome oprogramowanie hakerskie CIA - może uzyskać dostęp do telefonu na tym uprzywilejowanym poziomie, nie ma znaczenia, czy dane są zaszyfrowane w spoczynku (przechowywane na dysku / pamięci flash), czy w locie (wysyłane przez sieć).

Nie jesteśmy pewni, które wersje Google Android, Apple iOS, Mac OS X i oprogramowania Smart TV oraz innych systemów operacyjnych, w tym firmy Microsoft, mogły zostać zaatakowane przez hakerów.

W jaki sposób CIA zhakowało te urządzenia?

Nie ma jednej metody, którą CIA wykorzystuje do hakowania urządzeń połączonych z Internetem. Zgodnie z raportem agencja wywiadowcza używa kombinacji złośliwego oprogramowania, wirusów, trojanów i exploitów zero-day (luki bezpieczeństwa, których producent nie zna jeszcze, a więc nie może ich łatwo załatać), aby uzyskać dostęp do tych urządzeń.

Czy to oznacza, że urządzenia takie jak mój telefon i smart TV nie są bezpieczne?

Nadal nie jesteśmy pewni. Aktywnie docieramy do firm wymienionych w dokumentach WikiLeaks i aktualizujemy tę historię w miarę rozwoju wiadomości. Jak dotąd Apple, Google i Motorola odmówiły komentarza.

Dokumenty stanowią jedynie trzy lata domniemanych danych. Nie wiemy, w jaki sposób powstał ten program lub czy był kontynuowany po wydaniu dokumentów wydanych przez WikiLeaks. Samsung stwierdził, że jest świadomy raportu WikiLeaks i pilnie analizuje tę sprawę.

Oto co jeden ekspert ds. Bezpieczeństwa, którego doświadczenie obejmuje lata włamań do iPhone'a, mówi:

Zostaw Swój Komentarz