Hasła - szczególnie te nieobsługiwane przez weryfikację dwuetapową - są ostatnimi liniami obrony przed ciekawskimi oczami. Ten przewodnik pomoże Ci zrozumieć, w jaki sposób są ujawniane te hasła i co możesz zrobić, aby je zablokować.

W jaki sposób są ujawniane hasła?

Zanim zajmiemy się tworzeniem bezpiecznych haseł, ważne jest, aby zrozumieć, dlaczego na początku potrzebne jest hasło do zabezpieczeń. W końcu możesz pomyśleć: "Kto by chciał włamać się na moje rachunki?"

Istnieje kilka sposobów na złamanie haseł do konta.

- Ktoś chce cię załatwić. Jest wielu ludzi, którzy mogą chcieć rzucić okiem na swoje życie osobiste. Jeśli osoby te znają Cię dobrze, mogą odgadnąć Twoje hasło e-mail i skorzystać z opcji odzyskiwania hasła, aby uzyskać dostęp do innych kont.

- Stajesz się ofiarą brutalnego ataku. Niezależnie od tego, czy haker próbuje uzyskać dostęp do grupy kont użytkowników, czy po prostu swoich, ataki typu "brute-force" są strategią "włamania się" do łamania haseł. Ataki te polegają na systematycznym sprawdzaniu wszystkich możliwych haseł, dopóki nie zostanie znaleziony właściwy. Jeśli haker ma już pomysł na wytyczne użyte do utworzenia hasła, proces ten staje się łatwiejszy do wykonania.

- Jest naruszenie danych. Co kilka miesięcy wydaje się, że kolejna ogromna firma zgłasza włamania, w wyniku którego zagrożone są miliony informacji o kontach. A z niedawnym błędem Heartbleed wiele popularnych stron internetowych zostało bezpośrednio dotkniętych.

Co sprawia, że dobre hasło?

Chociaż naruszenia danych są poza kontrolą, nadal konieczne jest tworzenie haseł odpornych na brutalne ataki i nieustępliwych wrogów. Unikanie obu rodzajów ataków zależy od złożoności hasła.

Idealnie byłoby, gdyby każde z haseł miało co najmniej 16 znaków i zawierało kombinację liczb, symboli, wielkich liter, małych liter i spacji. Hasło będzie wolne od powtórzeń, słów słownika, nazw użytkowników, zaimków, identyfikatorów i innych predefiniowanych sekwencji liczb lub liter.

Powiązane samouczki

- Opanowanie sztuki haseł

- 10 przykazań dotyczących hasła

- Jak sprawdzić siłę hasła

Społeczność zorientowana na bezpieczeństwo ocenia siłę hasła pod względem "bitów", gdzie im wyższy bit, tym silniejsze hasło. Hasło 80-bitowe jest bezpieczniejsze niż hasło 30-bitowe i ma złożoną kombinację wyżej wymienionych znaków. W rezultacie 80-bitowe hasło wymagałoby więcej lat do złamania niż 30-bitowe hasło.

Idealne hasła są jednak wielką niedogodnością. Jak można się spodziewać zapamiętania 80-bitowych (12-znakowych) haseł dla każdego z naszych różnych kont internetowych? To tam wielu ludzi zwraca się do menedżerów haseł, takich jak LastPass, Dashlane i 1Password.

Tworzenie bezpiecznych haseł

W swoim przewodniku po opanowaniu sztuki haseł Dennis O'Reilly sugeruje stworzenie systemu, który pozwala tworzyć skomplikowane hasła i je zapamiętać.

Na przykład utwórz frazę typu "Mam nadzieję, że giganci wygrają World Series 2016". Następnie weź inicjały każdego słowa i wszystkie liczby i symbole, aby utworzyć hasło. Tak więc, to zdanie spowodowałoby to: IhtGwwtWSi2016!

Następną opcją jest użycie generatora haseł, który ma postać programów offline i stron internetowych. Wielu menedżerów haseł, takich jak LastPass lub Dashlane, ma wbudowane narzędzia generujące hasła.

Microsoft oferuje własny sprawdzacz siły online i obiecuje, że formularz jest całkowicie bezpieczny. Użytkownicy komputerów Mac mogą korzystać z wbudowanego Password Assistant, aby sprawdzić bezpieczeństwo swoich haseł.

Włącz weryfikację dwuetapową

Za każdym razem, gdy usługa taka jak Facebook lub Gmail oferuje "weryfikację dwuetapową", użyj jej. Po włączeniu logowanie wymaga również wprowadzenia kodu, który został wysłany jako wiadomość tekstowa na telefon. Oznacza to, że haker, który nie jest w posiadaniu Twojego telefonu, nie będzie mógł się zalogować, nawet jeśli zna Twoje hasło.

Trzeba to zrobić tylko raz dla "rozpoznanych" komputerów i urządzeń. Oto jak skonfigurować weryfikację dwuetapową dla wielu popularnych witryn.

Śledzenie bezpiecznych haseł

Jeśli podążasz za jednym z najważniejszych przykazań haseł, wiesz, że absolutnie musisz mieć unikalne hasło dla każdej usługi, z której korzystasz. Logika jest prosta: jeśli zrestartujesz to samo hasło (lub jego odmianę), a haker złamie jedno konto, będzie mógł uzyskać dostęp do pozostałych kont.

Oczywiście nie można oczekiwać, że zapamiętają dziesiątki skomplikowanych, 16-znakowych haseł.

Ten przewodnik dokładnie omawia różne opcje zarządzania hasłami, w tym takie rzeczy, jak przechowywanie ich na dysku USB, a nawet zapisywanie ich. Chociaż ostatecznie zależy to od ciebie, przedstawia on silny argument za używaniem metody 'sticky note'.

Korzystanie z menedżera haseł

Menedżerowie haseł przechowują dla Ciebie wszystkie twoje hasła i wypełniają formularze logowania, dzięki czemu nie musisz robić żadnych zapamiętywania. Jeśli chcesz używać super bezpiecznego haseł do swoich kont internetowych (co jest zalecane), ale nie chcesz ich wszystkich zapamiętywać (również zalecane), jest to właściwy sposób.

Dostępnych jest wiele opcji, ale kilkoma ulubionymi osobami są LastPass, Dashlane i 1Password. Wszyscy trzej menedżerowie haseł zasadniczo działają w ten sam sposób. Jest program na komputery stacjonarne (lub aplikacja mobilna), którego używasz do zarządzania hasłami. Istnieje także rozszerzenie przeglądarki, które automatycznie loguje Cię na konta podczas przeglądania sieci.

Jeśli jeszcze nie zacząłeś jej używać, pozwól mi z premedytacją powiedzieć: nie ma za co. Menedżerowie haseł mają ogromne problemy z wygładzaniem głowy, a będziesz się zastanawiać, w jaki sposób kiedykolwiek komunikujesz sieć bez niej.

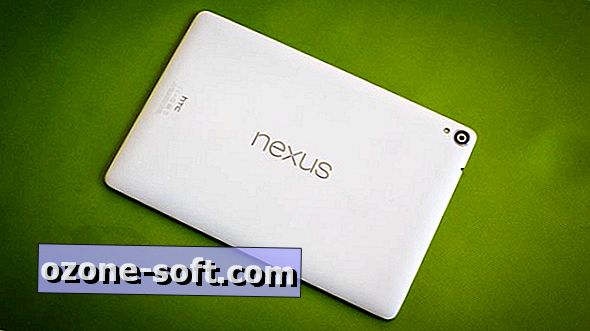

Malutkim zastrzeżeniem jest to, że nadal będziesz musiał zapamiętać jedną rzecz: Twoje główne hasło. To odblokuje wszystkie twoje inne hasła. Zwiększ bezpieczeństwo swojego głównego hasła, tworząc z niego co najmniej 12 znaków, aby mieć pewność, że nie jest on podatny na ataki typu brute-force. LastPass i inne menedżery haseł, takie jak Dashlane i 1Password, również mają aplikacje mobilne, więc możesz łatwo uzyskać dostęp do haseł, gdy logujesz się na konta na telefonie lub tablecie.

Warto jednak zauważyć, że tak jak każde oprogramowanie, menedżer haseł jest podatny na naruszenia bezpieczeństwa. W 2011 r. Firma LastPass doświadczyła naruszenia bezpieczeństwa, ale nie wpłynęło to na użytkowników o silnych hasłach głównych.

Zostaw Swój Komentarz