Dzięki technologii coraz bardziej powiązanej ze wszystkimi aspektami biznesu, CNET @ Work może pomóc - od prosumentów do małych firm zatrudniających mniej niż pięciu pracowników - zacząć.

Dla złośliwych hakerów, start-upów i małych firm to duże cele.

Połowa z 28 milionów małych firm w Stanach Zjednoczonych doświadczyła naruszeń danych w ciągu ostatniego roku. Ale wielu wciąż pozostaje nieprzygotowanych. Około jedna trzecia małych firm nadal nie ma podstawowych zabezpieczeń cyberbezpieczeństwa, takich jak zapory ogniowe, oprogramowanie antywirusowe, filtry antyspamowe i narzędzia do szyfrowania danych, które chronią przed atakami, które mogą zakłócić ich działanie.

Choć trudno zmierzyć zwrot z inwestycji w cyberbezpieczeństwo w porównaniu z wydawaniem pieniędzy na sprzedaż lub produkcję, należy pamiętać, że potencjalne straty wynikające z naruszenia bezpieczeństwa cybernetycznego mogą zatopić firmę, ujawniając tajemnice handlowe, cenne IP i informacje.

Jednocześnie ryzykujesz utratę zaufania klientów, a także szanse na zdobycie ich przyszłej działalności. Ponadto możesz zostać pociągnięty do odpowiedzialności prawnej, jeśli naruszenie bezpieczeństwa spowoduje narażenie danych klienta.

I nie zakładaj, że możesz latać pod radarem. Startupy są niezwykle podatne na ataki cybernetyczne w ciągu pierwszych 18 miesięcy.

Bezpieczeństwo na sznurowadle

Wiele firm zleca tę pracę wielu zarządzającym dostawcom usług bezpieczeństwa (MSSP), którzy specjalizują się w cyberbezpieczeństwie. Minusem jest to, że tego rodzaju układ może okazać się kosztowny, szczególnie w przypadku bardzo małej operacji. Co więcej, właściciele małych firm mogą czuć się nieswojo, umieszczając bezpieczeństwo swoich operacji biznesowych w rękach outsidera.

Mimo to ochrona nie musi przekształcić się w propozycję obniżania budżetu i istnieją proaktywne kroki, które można podjąć w celu zminimalizowania zagrożeń w opłacalny sposób. Oto kilka niedrogich kroków, aby pomóc w budowie skutecznego cyberdefense, a jednocześnie zarządzać wszystkim we własnym zakresie.

Określ priorytety, które są dla Ciebie ważne, i zsumuj listę, która uporządkuje znaczenie Twoich zasobów w porządku malejącym. Wybierz bitwy, z którymi chcesz walczyć, w zależności od ryzyka dla Twojej firmy i kosztów. Nie wszystkie dane są tworzone równomiernie, a to pomoże ci mądrze przydzielić zasoby podczas budowania zestawu zasad i kontroli wokół najważniejszych danych.

Sprawdź swoją infrastrukturę komputerową i upewnij się, że ważne urządzenia sieciowe, w tym routery, przełączniki, zapory ogniowe i serwery, wykonują tylko te funkcje, które zostały im przypisane. Na przykład, jeśli serwer Windows nie obsługuje strony internetowej, najprawdopodobniej nie jest wymagane uruchomienie usług IIS. Ponadto możesz użyć Nmap i innych narzędzi skanujących open source, aby sprawdzić, czy nie masz otwartych żadnych nieoczekiwanych portów.

Regularnie skanuj w poszukiwaniu luk . Możesz znaleźć szeroki wybór bezpłatnego lub niedrogiego oprogramowania open source i innych usług. Skanery podatności, takie jak OpenVAS, narzędzia mapowania sieciowego (Nmap) - a nawet system wykrywania intruzów o nazwie Snort - są dostępne bezpłatnie. Trzeba o tym pamiętać: mimo że te produkty są bezpłatne, nadal będziesz potrzebować określonego poziomu wiedzy, aby wdrażać i zarządzać tymi systemami w sposób ciągły.

Zabezpiecz swój e-mail dobrym filtrem antyspamowym, ponieważ większość ataków pochodzi z poczty elektronicznej.

Zastosuj zasady bezpieczeństwa: Zabroń przechowywania plików USB, ustaw limity czasu na ekranie użytkownika, ogranicz dostęp użytkownika i przestrzegaj rozszerzonych zasad haseł.

Skorzystaj z pełnego zakresu funkcji bezpieczeństwa i możliwości dostępnych w istniejącym sprzęcie i oprogramowaniu. Na przykład zapora systemu Windows jest dołączana do każdego serwera Windows. Chociaż nie powinna to być jedyna zapora ogniowa w sieci, nadal może stanowić kolejną barierę w warstwowej obronie. Najlepszy ze wszystkich, to nie kosztuje żadnych dodatkowych.

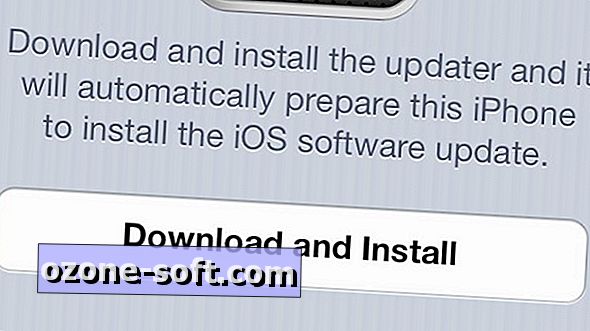

Czy konsekwentnie łatasz serwery? Zbyt wiele organizacji nie podoba się, gdy dostawcy oprogramowania wydają regularne bezpłatne aktualizacje swoich produktów.

Krosowanie dotyczy również urządzeń sprzętowych . Zachowanie aktualności, gdy producenci wydają najnowsze oprogramowanie układowe z poprawkami i innymi ulepszeniami sprzętu, pomoże zwiększyć bezpieczeństwo zapory sieciowej, przełączników i punktów dostępu Wi-Fi.

Sprawdź konfiguracje sprzętu, aby zminimalizować powierzchnię ataku na dowolnym urządzeniu. Jest to szczególnie ważne w przypadku wszelkich zewnętrznych komponentów. Wyłącz wszelkie funkcje, których nie potrzebujesz.

Wyłączyć cyberasekurację, aby zapewnić pokrycie kosztów zakłóceń działalności, w tym kosztów PR i wiedzy prawnej, aby poradzić sobie z każdym skutkiem naruszenia. Pomaga to w zapewnieniu przestrzegania odpowiednich protokołów prawnych, a osoby dotknięte chorobą mogą być odpowiednio poinformowane o sytuacji.

I wreszcie, podnieś świadomość pracowników na temat cyberbezpieczeństwa. To nic nie kosztuje, a wiele razy spłacisz swój czas na inwestycje. Zatrudnij pracowników jako rozszerzenie istniejącego programu bezpieczeństwa. Wszyscy pracownicy muszą ponosić odpowiedzialność za bezpieczeństwo organizacji. Nie ma wymówki dla złej etykiety cyberbezpieczeństwa, a nie dla intruzów, którzy próbują włamać się do twojej firmy częściej niż kiedykolwiek.

Przeczytaj więcej: Nigdy nie pracuj bez sieci: Ubezpieczanie firmy

Trening a technologia

Niektórzy mogą twierdzić, że szkolenie jest mniej ważne niż inwestowanie w technologię. Ale jeśli pracujesz w oparciu o założenie, że pracownicy są zawsze zobowiązani do zrobienia niewłaściwej rzeczy, zrobią to.

Upewnij się, że są oni świadomi potencjalnych zagrożeń dla bezpieczeństwa organizacji i wiedzą, jak rozpoznać e-maile phishingowe lub próby socjotechniki. Wprowadzić konkretne zasady, aby pracownicy wiedzieli, co stanowi właściwe korzystanie z urządzeń biznesowych. Należy również ułatwić zgłaszanie wszelkich nieregularnych lub podejrzanych zachowań.

Niezależnie od tego, jaki kierunek wybierzesz, cel jest taki sam: zbuduj wielowarstwową obronę, która będzie maksymalnie chronić Twoją organizację i pomóż złagodzić zagrożenia.

Jeśli brzmi to zbyt zniechęcająco, pomyśl o konsekwencjach nie robienia niczego. Źli faceci przyjdą po ciebie - prędzej czy później. Pomożesz zarówno reputacji, jak i zyskom, przygotowując się.

Zostaw Swój Komentarz