Liczba celebrytów była w tym tygodniu celem ataku, który ujawnił nagie zdjęcia - niektóre z nich były prawdziwe, inne fałszywe - zapisane na kontach Apple iCloud. Oto co wiemy i co to znaczy na temat bezpieczeństwa w twoim chmurze.

W jaki sposób zhakowano konta celebrytów?

Gwiazdy, których zdjęcia iCloud wyciekły, padły ofiarą ataków ukierunkowanych, zgodnie z najnowszymi raportami i informacjami opublikowanymi przez Apple. Oznacza to, że osoby, które włamały się na konta prawdopodobnie znały adresy e-mail powiązane z kontami celebrytów lub były w stanie odpowiedzieć na pytania bezpieczeństwa, które zapewniły im dostęp do kont.

Nadal nie jest jasne, w jaki sposób hakerzy mogli znać odpowiedzi na pytania dotyczące zabezpieczeń konta i uzyskać nazwy użytkowników dla kont.

A co z tą luką bezpieczeństwa?

Uważano, że hakerzy mogli uzyskać dostęp do kont iCloud poprzez lukę w zabezpieczeniach funkcji "Znajdź mój iPhone" dostępnej w usłudze pamięci masowej, która umożliwiła im przeprowadzanie brutalnych ataków. Po ataku z użyciem brutalnej siły hakerzy używają skryptu, aby automatycznie wypróbować wiele różnych kombinacji nazwy użytkownika i hasła w krótkim odstępie czasu, aż zostanie odgadnięta prawidłowa kombinacja.

Apple załatało tę dziurę we wtorek rano i potwierdziło, że nie była to metoda używana przez hakerów do logowania się na konta celebrytów.

Nadal nie rozumiem. To celebrytki.

Wbrew powszechnemu przekonaniu większość celebrytów używa technologii w taki sam sposób, jak większość nie znanych osób. Apple, Google i inni główni gracze technologiczni niekoniecznie zapewniają celebrytom dostęp do specjalnych funkcji bezpieczeństwa. Gdyby istniały funkcje zwiększające bezpieczeństwo, możemy mieć nadzieję, że te firmy rozpowszechnią je dla wszystkich użytkowników, a nie tylko dla uprzywilejowanych.

Gwiazdy mają te same narzędzia bezpieczeństwa co my, więc technicznie wszyscy jesteśmy tak samo bezbronni. Ale ponieważ ich twarze są pełne wdzięku okładkach magazynów i ekranów teatralnych, coraz częściej są celowane.

Gwiazdy nie zawsze korzystają z dostępnych protokołów zabezpieczeń. Na przykład na podstawie aktualnie dostępnych informacji te gwiazdy mogły zostać zabezpieczone przed atakami, gdyby korzystały z weryfikacji dwuetapowej, co stanowi dodatkowy krok w podstawowej procedurze logowania.

Dlaczego mieliby najpierw przechowywać zdjęcia w chmurze?

Usługi tworzenia kopii zapasowych w chmurze, takie jak Apple iCloud i Autoprzesyłanie Google, są często włączone domyślnie, więc możliwe jest, że zdjęcia były przesyłane do iCloud bez świadomości świadków.

Na przykład usługa Photo Stream usługi iCloud automatycznie przesyła zdjęcia, które robisz na urządzeniu Apple, i przechowuje je w iCloud przez 30 dni. Po włączeniu funkcji przesyłania strumieniowego zdjęć można uzyskać dostęp do tych zdjęć z dowolnego urządzenia, bez względu na to, gdzie się znajdujesz, korzystając z danych logowania do usługi iCloud.

Powinienem być zaniepokojony?

Nawet jeśli nie jesteś Bradem Pittem lub Cameron Diaz, nadszedł czas, aby przejrzeć własne zabezpieczenia iCloud. Zdjęcia nie są jedynymi przedmiotami przechowywanymi w iCloud - twoje kontakty, lokalizacja urządzenia iOS i notatki mogą być tam również przechowywane. Oto kilka kroków, które możesz wykonać:

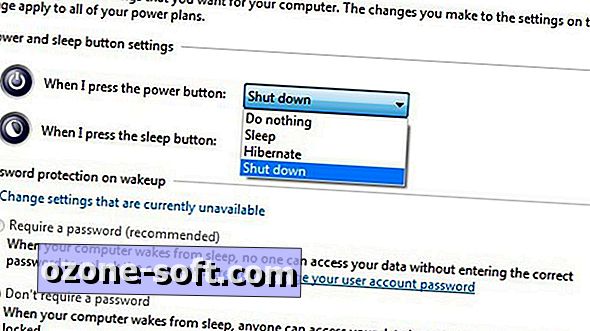

1. Włącz weryfikację dwuetapową. Teraz.

Największą obroną przed atakami brutalnymi i celowanymi jest nadal weryfikacja dwuetapowa. Nie ochroni Cię to przed problemami, takimi jak luki w zabezpieczeniach, ale wciąż jest najlepszą tarczą przeciwko celowym atakom hakerów, gdzie ktoś może uzyskać twoją nazwę użytkownika lub odpowiedzi na twoje osobiste pytania bezpieczeństwa, aby uzyskać dostęp do konta.

Po włączeniu uwierzytelnianie dwuskładnikowe dodaje drugi poziom uwierzytelniania do logowania na konto. Typowym przykładem jest kod wysyłany do urządzenia mobilnego, który musi być używany oprócz nazwy użytkownika i hasła, aby zalogować się na konto. Wykonaj poniższe kroki, aby skonfigurować dwuetapową weryfikację swojego Apple ID.

Rozczarowujące, TechCrunch wskazuje, że dwuetapowe logowanie Apple'a ma na celu jedynie ochronę użytkowników przed nieautoryzowanymi zakupami kart kredytowych, ale nadal jest to ważne, zwłaszcza jeśli firma naprawi to niedopatrzenie.

2. Wyłącz wszystkie usługi, których w rzeczywistości nie używasz

Jeśli dane nie istnieją w pierwszej kolejności, nie ma powodu, aby je zhackować.

Czy potrzebujesz nawet usługi Photo Stream lub innych usług iCloud, takich jak synchronizowanie kontaktów? Jeśli nie, wyłącz te usługi. Aby to zrobić, przejdź do Ustawienia> iCloud na urządzeniu z systemem iOS i wyłącz niepotrzebne usługi. Następnie zaloguj się na iCloud.com i usuń wszystkie wcześniej przesłane strumienie zdjęć.

3. Rozważ skorzystanie z fałszywych odpowiedzi na pytania bezpieczeństwa

Czy twoja mama urodziła się w Chicago? To świetnie, ale prawdopodobnie powinieneś użyć innej odpowiedzi. Najnowsze doniesienia sugerują, że hakerzy wykorzystali socjotechnikę, aby uzyskać odpowiedzi na pytania bezpieczeństwa celebrytów, które ostatecznie zapewniły im dostęp do kont. Aby nie dopuścić do tego, że frenemies lub hakerzy dostaną się na twoje konto, rozważ użycie fałszywych, losowych odpowiedzi, których nigdy nie będą w stanie odkryć.

4. Zrób to samo dla innych usług internetowych

Kiedy już to zrobisz, rozważ powtarzanie tych samych kroków dla innych usług w chmurze, takich jak Dropbox, automatyczne tworzenie kopii zapasowych na Androida, a nawet Flickr. Im bardziej zminimalizujesz dane automatycznie przesyłane do chmury, tym większa kontrola nad prywatnymi informacjami.

Komentarz edytora: Historia została zaktualizowana w środę o 3:39 czasu pacyficznego w celu odzwierciedlenia najnowszych raportów z weryfikacji dwuetapowej oraz o tym, jak hakerzy mieli dostęp do kont.

Zostaw Swój Komentarz