W zeszły piątek FBI wydało raport zalecający, aby wszyscy ponownie uruchomili swoje routery. Powód? "Zagraniczni cyber-aktorzy naruszyli setki tysięcy domowych i biurowych routerów oraz innych urządzeń sieciowych na całym świecie."

To dość niepokojące PSA, ale także nieco niejasne. Skąd wiadomo, że router jest zainfekowany? Co możesz zrobić, aby chronić przed złośliwym oprogramowaniem? I, co być może najważniejsze, prosty restart może wyeliminować zagrożenie?

Jakie jest zagrożenie?

Według naukowców z Talos Intelligence Group firmy Cisco, zalecenie FBI pojawia się na czele nowo odkrytego zagrożenia malware o nazwie VPNFilter, które zainfekowało ponad pół miliona routerów i urządzeń sieciowych.

VPNFilter jest "w stanie sprawić, że routery małego biura i biura domowego przestaną działać" - stwierdził FBI. "Szkodliwe oprogramowanie może również gromadzić informacje przechodzące przez router."

Kto dystrybuował VPNFilter i do jakiego celu? Departament Sprawiedliwości uważa, że rosyjscy hakerzy, działający pod nazwą Sofacy Group, używali złośliwego oprogramowania do kontrolowania zainfekowanych urządzeń.

Skąd wiesz, że jesteś zainfekowany?

Niestety, nie ma łatwego sposobu na stwierdzenie, czy router został naruszony przez VPNFilter. FBI zauważa tylko, że "szkodliwe oprogramowanie atakuje routery produkowane przez kilku producentów i podłączone do sieci urządzenia pamięci masowej przez co najmniej jednego producenta".

Tymi producentami są: Linksys, Mikrotik, Netgear, QNAP i TP-Link. Jednak raport Cisco stwierdza, że tylko niewielka liczba modeli - zaledwie kilkanaście w sumie - od tych producentów jest znana z tego, że zostały one zainfekowane przez złośliwe oprogramowanie, a są one w większości starsze:

Linksys: E1200, E2500, WRVS4400N

Mikrotik: 1016, 1036, 1072

Netgear: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000

QNAP: TS251, S439 Pro, inne urządzenia QNAP NAS z oprogramowaniem QTS

TP-Link: R600VPN

W związku z tym istnieje niewielka szansa, że używasz zainfekowanego routera. Oczywiście nigdy nie można być zbyt ostrożnym, więc porozmawiajmy o sposobach rozwiązania problemu i, miejmy nadzieję, uniknijmy tego.

Czy reboot naprawdę działa?

To na pewno nie zaszkodzi. Ponowne uruchomienie - lub przełączanie zasilania - router jest procedurą nieszkodliwą i często jest jednym z pierwszych kroków rozwiązywania problemów, gdy masz problemy z siecią lub połączeniem. Jeśli kiedykolwiek korzystałeś z pomocy technicznej w związku z problemami z Internetem, prawdopodobnie zalecono Ci zrobienie tego właśnie.

Jednak według tego Krebsa na stanowisku Security, które przytacza wspomniany wcześniej raport Cisco, samo ponowne uruchomienie nie wystarczy: "Część kodu wykorzystywanego przez VPNFilter może nadal istnieć, dopóki urządzenie nie zostanie zresetowane do domyślnych ustawień fabrycznych."

Czy to możliwe, że FBI błędnie zinterpretowało zalecenie "zresetować" jako "restart"? Być może, ale najważniejsze jest to, że ustawienie fabryczne to jedyny pewny sposób na usunięcie VPNFilter z routera.

Dobra wiadomość: jest to dość łatwy proces, zwykle wymagający niewiele więcej niż przytrzymanie przycisku resetowania na samym routerze. Złe wieści: To ból w tyłku, ponieważ kiedy to się skończy, będziesz musiał ponownie skonfigurować wszystkie ustawienia sieciowe. Sprawdź instrukcję obsługi swojego modelu, aby uzyskać pomoc w obu etapach.

Jakie inne kroki należy podjąć?

Zwróciliśmy się do kilku wspomnianych producentów, aby uzyskać ich porady dotyczące zwalczania VPNFilter. Linksys odpowiedział najpierw, zauważając, że VPNFilter "rozprzestrzenia się przy użyciu znanych słabych punktów w starszych wersjach oprogramowania routera (których klienci nie zaktualizowali), a także z wykorzystaniem wspólnych domyślnych poświadczeń."

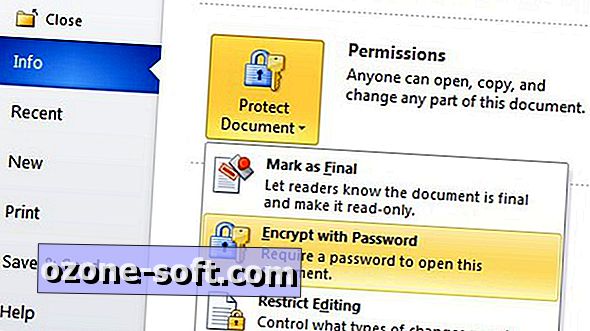

Ich porady: Zastosuj najnowsze oprogramowanie (coś, co dzieje się automatycznie w nowszych routerach Linksys), a następnie wykonaj reset do ustawień fabrycznych. Linksys zaleca także zmianę domyślnego hasła.

To także nasza rada. Dzięki utrzymywaniu routera w najnowszym oprogramowaniu i użyciu unikatowego hasła (zamiast dostarczanego po wyjęciu z pudełka), powinieneś być w stanie wyprzedzić VPNFilter i inne rodzaje szkodliwego oprogramowania atakującego router.

Pierwsza publikacja, 29 maja o godz. 11.33. PT.

Aktualizacja, 30 maja o 8:27 rano PT: Zgodnie z PSA FBI dotyczące VPNFilter, zalecenie ponownego rozruchu nie ma na celu usunięcia złośliwego oprogramowania, ale raczej "tymczasowego zakłócenia [go] i pomoc w identyfikacji potencjalnie zainfekowanych urządzeń". Innymi słowy, FBI zaciąga cię do operacji wyszukiwania i niszczenia. Nie trzeba dodawać, że zalecamy wyżej wymienione uaktualnienie oprogramowania układowego i przywrócenie ustawień fabrycznych, jeśli posiadasz jeden z modeli routerów, których dotyczy problem.

Zostaw Swój Komentarz