Komputery Mac były odporne na szeroko rozpowszechniony atak WannaCry ransomware, ogromny cyberatak w zeszłym miesiącu, który był skierowany na starsze wersje systemu Windows. Zanim użytkownicy komputerów Mac poczują się zbyt komfortowo lub zadowoleni z siebie, powinni wiedzieć, że chociaż komputery Mac są rzadziej atakami cybernetycznymi niż komputery z systemem Windows, zostały one zaatakowane w przeszłości i niewątpliwie będą ponownie kierowane.

Zaraz, były ataki na Maca?

Dlaczego, tak, tam. Na początku tego roku, ci sami rosyjscy hakerzy uważali, że stoją za hackami DNC podczas ubiegłorocznych wyborów prezydenckich, wydali szkodliwe oprogramowanie Xagent, które poszło po komputerach Mac, by ukraść kopie zapasowe iPhone'a. A w ubiegłym roku KeRanger, pierwszy prawdziwy ransomware, który trafił na Maca, zrobił rundę. Wcześniejsze ataki obejmują Flashback w 2012 roku i trojana reklamowego w 2013 roku.

Dlaczego zdarzają się rzadziej niż ataki na komputery?

Dwa powody i oba dotyczą pieniędzy. Hakerzy zyskują więcej zysku za swoje pieniądze, celując w maszyny Windows z prostego faktu, że jest ich więcej. Łowisz ryby tam, gdzie są ryby - Windows ma o wiele większy udział w rynku niż MacOS. Po drugie, hakerzy często kupują narzędzia do pisania złośliwego oprogramowania, aby tworzyć ataki, ponieważ jest to łatwiejsze i tańsze niż budowanie złośliwego oprogramowania od podstaw, a na platformach Windows istnieje więcej takich narzędzi. Jednak, jak pokazują powyższe eksponaty, komputery Mac są czasami celowane.

OK, dobrze, co mogę zrobić, żeby chronić mojego Maca?

MacOS ma dwa wbudowane narzędzia, które chronią się przed wirusami: Gatekeeper i XProtect. Działają w tle, aby uniemożliwić instalację złośliwego kodu na komputerze Mac.

Gatekeeper uniemożliwia instalację aplikacji poza Mac App Store, które nie zostały zatwierdzone przez Apple. Programiści mogą uzyskać identyfikator firmy Apple w celu cyfrowego podpisania aplikacji. Gdy próbujesz zainstalować aplikację bez takiego identyfikatora (lub zmieniłeś ją po uzyskaniu ID), Gatekeeper zablokuje aplikację. Prawdopodobnie zobaczyłeś to ostrzeżenie:

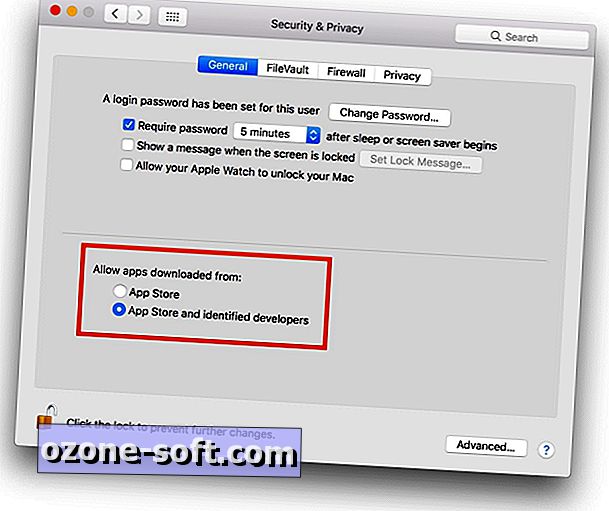

Jeśli tak, to Gatekeeper wykonuje swoją pracę. Możesz ustawić poziom czujności Gatekeepera w Preferencjach systemowych> Bezpieczeństwo i prywatność, aby umożliwić pobieranie aplikacji tylko ze sklepu App Store lub ze sklepu App Store i zidentyfikowanych programistów .

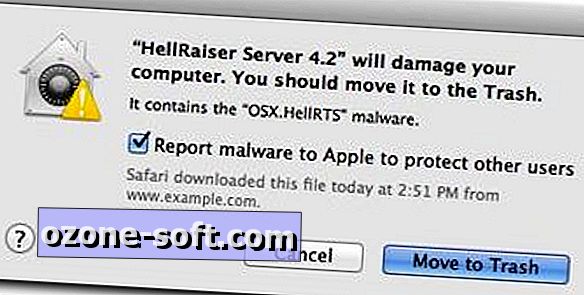

XProtect to narzędzie do skanowania złośliwego oprogramowania, które sprawdza pobraną aplikację, gdy otwierasz ją na liście złośliwych aplikacji. Jeśli znajdzie dopasowanie, zobaczysz ostrzeżenie takie jak to:

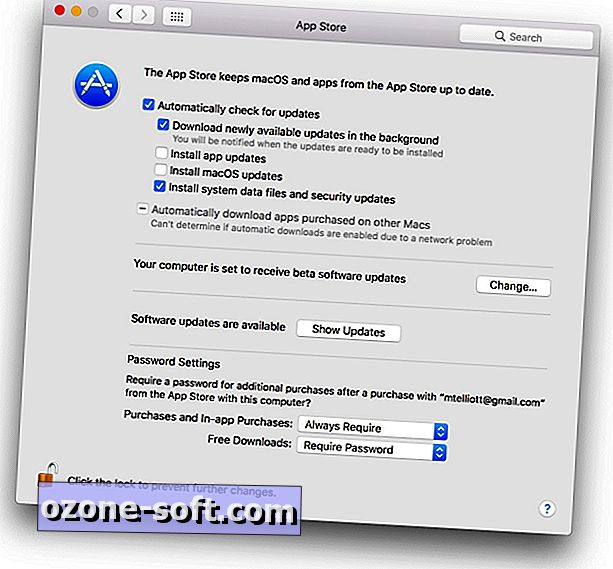

Aby Gatekeeper i XProtect zachowywały czujność, musisz aktualizować te aplikacje. Firma Apple aktualizuje je w ramach aktualizacji systemu MacOS. Aby sprawdzić, czy aktualizacja jest dostępna, kliknij przycisk Apple w lewym górnym rogu, kliknij polecenie O tym Macintoshu, a następnie kliknij przycisk Aktualizacja oprogramowania . Co więcej, włącz automatyczne aktualizacje, przechodząc do Preferencje systemowe> App Store i zaznacz pole wyboru Automatycznie sprawdzaj aktualizacje i instaluj systemowe pliki danych i aktualizacje zabezpieczeń .

Czy powinienem używać aplikacji antywirusowej?

Nawet jeśli jesteś na bieżąco, istnieje szansa, że możesz wejść w kontakt ze złośliwym oprogramowaniem, zanim zostanie dodany do czarnej listy XProtect i zostanie zainfekowany. Jeśli obawiasz się o tę możliwość, być może weźmiesz komfort w drugim zestawie oczu monitorujących komputer Mac. W systemie MacOS nie brakuje aplikacji antywirusowych, z których wiele jest bezpłatnych.

A co z wiadomościami e-mail zawierającymi dziwne linki lub prośbą o podanie danych osobowych?

Nawet najlepsze aplikacje antywirusowe są bezsilne wobec oszustwa typu phishing, w którym podajesz informacje lub klikasz łącze lub otwierasz załącznik, który może zainstalować konia trojańskiego na twoim komputerze. Uważaj na wiadomości e-mail od nieznanych nadawców, których oferta jest zbyt dobra, aby mogła być prawdziwa lub prośba o podanie danych osobowych, takich jak dane logowania lub numery kont bankowych.

Zostaw Swój Komentarz